Mehr als 150 Journalistinnen und Journalisten berichten rund um die Uhr für Sie über das Geschehen in Deutschland und der Welt.

Zum journalistischen Leitbild von t-online.E-Mails vom "Staatsstreichorchester" Morddrohung gegen Mohring: Lengsfeld legte falsche Spur nach links

AfD-Politiker verdächtigen einen Internetunternehmer, hinter Morddrohungen per E-Mail gegen den Thüringer CDU-Chef Mike Mohring zu stecken. Wieso das absurd ist – und was der Mann zu den E-Mails sagen kann.

Nach einer E-Mail mit Morddrohungen gegen den Thüringer CDU-Chef Mike Mohring rückt die rechtspopulistische Bloggerin Vera Lengsfeld den Chef eines Internetdienstleisters, Kolja Weber, mit einer absurden Begründung in den Verdacht, er sei möglicherweise der Absender.

Weber, CEO von FlokiNet, hat mit der E-Mail entfernt zu tun – aber beruflich. Im Gespräch mit t-online.de kündigte er an, Lengsfeld und AfD-Politiker abzumahnen, "die es mit ihren geistigen Ergüssen zu weit treiben". Zugleich verteidigt er, dass seine Firma den Versand von Mails vom Absender "@hitler.rocks" ermöglicht.

Mohring wurde am 19. Oktober in einer E-Mail von einer solchen Adresse gedroht, dass er niedergestochen oder eine Autobombe gezündet werde, wenn er den Wahlkampf nicht aufgebe. Die E-Mail an Mohring war mit Hitlergruß und "Die Musiker des Staatsstreichorchesters" unterzeichnet.

Seit Mitte 2018 sind von einem selbst erklärten "Staatsstreichorchester" und anderen Pseudonymen wie "NSU 2.0" oder "Nationalsozialistische Offensive" Hunderte rechtsextremistische Drohmails an Politiker, Institutionen und Journalisten verschickt worden. Deshalb wurden dutzendfach vor allem Rathäuser und Gerichtsgebäude bundesweit evakuiert.

Der oder die Absender der von Mohring öffentlich gemachten E-Mail bezeichneten sich als "Gruppe von Rechtsextremisten". Der rheinland-pfälzische AfD-Vorsitzende Uwe Junge schrieb nach Lengsfelds Text in einem Tweet, Mohring habe die Morddrohung als mögliche Propaganda von Linksextremisten "ungeprüft und gern angenommen". Der Berliner AfD-Abgeordnete Harald Latsch twitterte, die "angeblich rechten Morddrohungen (…) stammen von linksextremen PIRATEN". Lengsfelds Text am Freitag vor der Thüringen-Wahl wurde auch von anderen rechten Medien veröffentlicht. Am Dienstag wurde der Text auf mehreren Seiten vom Netz genommen und war nicht mehr abrufbar.*

Wieso Rechte jetzt Kolja Weber verdächtigen: Bloggerin Vera Lengsfeld hat aufgegriffen, was eine Abfrage zu den Daten der Absenderadresse "@hitler.rocks" auswirft. Die führt zu der IP-Adresse, dem digitalen Fingerabdrucks des Rechners: 185.100.85.212 ist Kolja Weber und seinem Unternehmen FlokiNET zugeordnet. Lengsfeld schließt daraus, er könne die E-Mail geschrieben haben. Das ist aber etwa so, als ob man den Chef des Elektro-Lieferwagen-Herstellers Streetscooter verdächtigen würde, weil ein Drohbrief per Post in einem der gelben Fahrzeuge geliefert wurde. Zuerst griff der Journalist Daniel Laufer die Ungereimtheiten auf.

Was Kolja Weber und FlokiNet mit der E-Mail zu tun haben: Weber ist Chef eines Unternehmens mit nach eigenen Angaben zweistelliger Mitarbeiterzahl, das drei Rechenzentren in Island, Finnland und Rumänien betreibt. Am rumänischen Standort biete man Stellplatz für die Server eines Kunden und ermögliche ihm mit FlokiNet-Infrastruktur die Verbindung ins Netz. Der Kunde ist der 25-jährige Vincent Canfield, der den E-Mail-Service cock.li für mehr als 500.000 registrierte Nutzer betreibt.

Sie können dort irritierende Adressen mit Endungen wie "@nuke.africa" (Atombombe auf Afrika), "@getbackinthe.kitchen" (Ab in die Küche!) oder auch "@hitler.rocks" nutzen. Nach Canfields Angaben auf der Homepage sind 6.853 "hitler.rocks"-Adressen vergeben. Es gibt keinen Grund zur Annahme, dass der FlokiNet-Boss darunter ist.

Was Weber zu den Verdächtigungen sagt: "Jeder, der bis drei zählen kann, sieht, dass der Zusammenhang abwegig ist", so Weber. "Aber einige wollen eben glauben, dass irgendein Linker dahintersteckt." Webers Name und Foto werden jetzt als angeblicher Urheber verbreitet. Ihn belaste das vergleichsweise wenig: Er lebe im Ausland, "und in der Branche braucht man ein dickes Fell". Lengsfeld werde er aber abmahnen lassen, "und noch weitere, die mit ihren geistigen Ergüssen zu weit gehen".

Lengsfeld greift er scharf an: "Entweder ist sie zu blöd, eine Telefonnummer zu wählen oder sie hat eine andere Passage frei erfunden", so Weber zu t-online.de. Lengsfeld hatte in ihrem Text geschrieben, sie habe zur Überprüfung ihrer Recherchen unter einer Hamburger Nummer angerufen und sei von einer verschlafen wirkenden Frau zu einer Firma weitergeleitet worden. Eine solche Anfrage habe es bei seinem Team definitiv nicht gegeben, "sonst hätte mein Team es Lengsfeld erklärt". Lengsfeld hat eine Anfrage von t-online.de, welche Nummer sie wann gewählt hat, noch nicht beantwortet.

Was mit diesen Adressen angestellt wird: Die provokanten Adressen sind nach Berichten von US-Medien beliebt bei Nutzern von Seiten wie 4chan und dem nicht mehr erreichbaren 8chan, in denen nie klar ist, ob rassistische, antisemitische und frauenverachtende Beiträge ernst gemeint oder irritierende, sarkastische Scherze sein sollen. "Natürlich zieht so eine Domain gewisse Leute an", sagt Weber.

Eine Drohmail von einer cock.li-Adresse führte im Dezember 2015 dazu, dass im Raum Los Angeles 1.000 Schulen für 640.000 Schüler geschlossen blieben. In E-Mails an viele US-Schulbezirke war ein islamistisch motiviertes Massaker von 32 Kämpfern angekündigt worden. Adressen des Dienstes werden auch seit 2018 genutzt, um in Deutschland Anschläge und Morde anzukündigen. Gefordert wurden auch absurde Geldbeträge an eine Bitcoin-Adresse. t-online.de hat die Adresse geprüft: Geldeingänge gab es nicht. Für die Drohungen des "Staatsstreichorchesters" wurde auch mindestens ein anderer Anbieter genutzt. Alle Maildienste können für kriminelle Handlungen genutzt werden.

Was Behörden gegen die E-Mails tun: Am weitesten ging Russland nach einer Serie von Bombendrohungen per E-Mail. Die großen Telekommunikationsunternehmen blockierten Protonmail, einen Schweizer Anbieter besonders geschützter E-Mails, auf Anordnung des Geheimdienstes FSB, weil das Angebot für solche E-Mails genutzt worden sei. Das könnte aber auch ein Vorwand dafür sein, generell vertrauliche Kommunikation zu erschweren.

Nach der spektakulären Drohung mit der resultierenden Schließung von 1.000 Schulen in Los Angeles erbaten US-Behörden Amtshilfe von Deutschland. Damals war cock.li noch Kunde beim Anbieter Hetzner Online mit Datencentern unter anderem in Falkenstein in Deutschland. Die zuständige Staatsanwaltschaft Zwickau ließ bei Hetzner zwei verschlüsselte Festplatten beschlagnahmen, wie Canfield berichtete. Da die eine Festplatte die Kopie der anderen war und es keine weitere gab, waren fast alle Daten von cock.li weg, der Dienst funktionierte zunächst nicht. "Völlig unverhältnismäßiges Vorgehen wegen einer Mailadresse", kommentiert Weber.

Das Bundesamt für Justiz lehnte später ab, Informationen herauszugeben: Das könne sich nachteilig auf die internationalen Beziehungen Deutschlands auswirken. US-Behörden hätten erklärt, dass die Herausgabe die Ermittlungen gefährden könnte. Cock.li startete im Januar 2016 neu im rumänischen Rechenzentrum von Weber. Die Behörden dort zogen dann auf Betreiben deutscher Ermittler im Dezember 2018 eine Kopie des cock.li-Servers. Der Hintergrund ist unklar. Aber zu diesem Zeitpunkt liefen in Deutschlands bereits Ermittlungen wegen der "Staatsstreichorchester"-Drohungen. Seit dem 12. Februar 2019 führt die Generalstaatsanwaltschaft Berlin ein bundesweites Sammelverfahren.

Im April gelang auch eine Festnahme eines mutmaßlich Beteiligten, der sich "Wehrmacht" nannte. Die Ermittlungen gegen ihn wegen versuchter Nötigung in besonders schwerem Fall, Störung des öffentlichen Friedens durch Androhung von Straftaten sowie wegen Anleitung zur Begehung einer schweren staatsgefährdenden Gewalttat stehen vor dem Abschluss. Doch er gehörte mutmaßlich zu einer Gruppe, die Serie ging weiter.

FlokiNet, so Weber, erhält immer wieder Anfragen von deutschen Behörden. "Wir können aber rein technisch nicht helfen, wir haben keinen Zugriff, und müssen dann an den Anbieter verweisen – es ist ja auch die Sache von cock.li." Lengsfeld fragt dennoch in ihrem Blog, "warum die Ermittlungsbehörden noch nicht so weit gekommen sind" – also zu Weber – wie ihr Tippgeber es in fünf Minuten geschafft habe. Ein technisch versierter Ermittler sagte zu t-online.de, er bekomme bei dieser Vermutung Schmerzen vom Kopfschütteln.

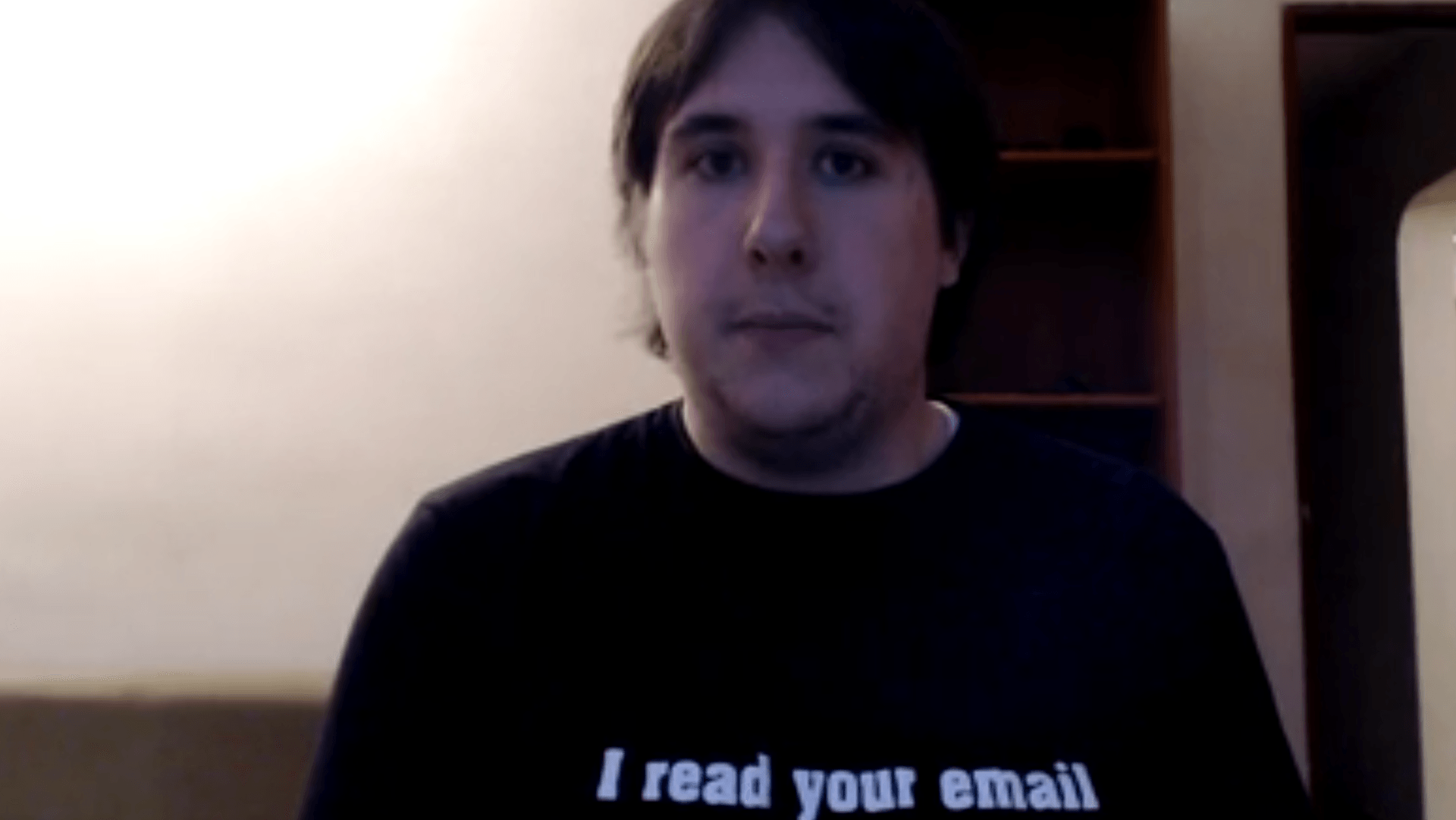

Welche Daten sich ermitteln lassen: Der cock.li-Chef tritt in einem Video mit einem T-Shirt mit englischem Aufdruck "Ich lese Deine E-Mail" auf. Canfield macht auf der Seite auch deutlich, dass er auf seinem Server die E-Mails lesen und die Anmeldeinformationen sowie gespeicherte Verbindungsdaten sehen kann, also, woher der Dienst aufgerufen wurde.

Allerdings lässt sich aus dieser Information vielfach kaum ein Rückschluss auf die Identität ziehen, erläutert Weber. "Viele der Nutzer werden vermutlich Tor-Browser nutzen, die die Identität dann verschleiern." Wer anonyme Drohmails schreibt, hinterlässt in der Regel nicht offensichtlich zuzuordnende IP-Adressen. Cock.li zufolge werden die Verbindungsdaten auch nur maximal 72 Stunden gespeichert – wenn eine Frage danach später kommt, sind sie gelöscht.

Warum Kolja Weber mit dem E-Mail-Dienst zusammenarbeitet: "Cock.li tut nichts Illegales und reagiert schneller als die meisten großen Dienste, wenn etwas Illegales passiert", sagt er. "Und wir können nicht nur Geschäfte mit Partnern machen, die wir toll finden, dann funktioniert unsere Gesellschaft nicht." Die angebotenen E-Mail-Adressen findet er auch "gar nicht lustig, diese Form von Humor in den USA ist nicht meiner."

Weber twittert regelmäßig AfD-kritisch, sein Unternehmen ist nach eigenen Angaben auch als Dienstleister für Fridays for Future eingesprungen, als der vorherige Anbieter wegen DDOS-Attacken aufgab, also wegen gezielter massenhafter Zugriffe über Bot-Netze. Weber unterstützt aber auch Initiativen zu Datenschutz und Recht auf Anonymität. Bei der Piratenpartei, wie jetzt vielfach behauptet, ist er seit mehr als fünf Jahren nicht mehr.

- Ermittlungen zu bundesweiten Drohmails: Weitere Verdächtige gesucht

- Spur nach Tschechien: Wie "adolf.hitler@nsdap.de" Morddrohungen verschickt

- Rathäuser im ganzen Land evakuiert: Ermittlungen wegen rechtsextremer Bombendrohungen

- Kurz vor Landtagswahl in Thüringen: CDU-Spitzenkandidat Mohring erhält Morddrohung

Was an der Mohring-E-Mail merkwürdig ist: Die Absenderadresse war "staaattsstreichorchester@hitler.rocks", "Staatsstreichorchester" war also deutlich falsch geschrieben. Nachdem Mohring die E-Mail öffentlich gemacht hatte, kam von der Adresse "staatsstreichorchesterzwei@nuke.africa" an ihn und einige Medien ein Dementi: Diese Drohung stamme von Trittbrettfahrern, von "legasthenischen Hobby-Rechtsterroristen", die den Namen für ihre Zwecke missbrauchten. Eine Adresse bei dem Anbieter ist sehr schnell angelegt. Allerdings kann auch ein vermeintlicher Trittbrettfahrer Teil einer verqueren Strategie sein, Aufmerksamkeit zu bekommen.

*Dieser Text wurde am 29. Oktober mit der Information aktualisiert, dass der Text von Vera Lengsfeld auf verschiedenen Seiten nicht mehr erreichbar ist.

- Eigene Recherchen

- Tweet Uwe Junge

- flokinet.is

- veralengsfeld.de: Kam die Morddrohung gegen Mike Mohring (CDU) von einem linken Politaktivisten?

- latimes.com: Read the text of the threat that led Los Angeles to close its schools

- arstechnica.com: Cock.li e-mail server seized by German authorities, admin announces

- fragdenstaat.de: Anfrage „Rechtshilfe betreffs Cock.li Email Hosting / Vincent Canfield“

- arstechnica.com: Cock.li server seized again by German prosecutor, service moves to Romania

- cock.li-Statusseite: Vorfall vom 13. Dezember 2018

- tagesspiegel: Berliner Staatsanwaltschaft sucht weitere Drohmail-Absender

- Twitter-Account Vincent Canfield

- Bayerisches Innenministerium vom 19. Juni 2019: Rechtsextremistische Drohmails von NSU 2.0 u.a.

- hbr.com How protonmail.com is getting censored in Russia

Quellen anzeigen