Zweite Angriffswelle "Adylkuzz" rollt WannaCry könnte nur ein Ablenkunsmanöver sein

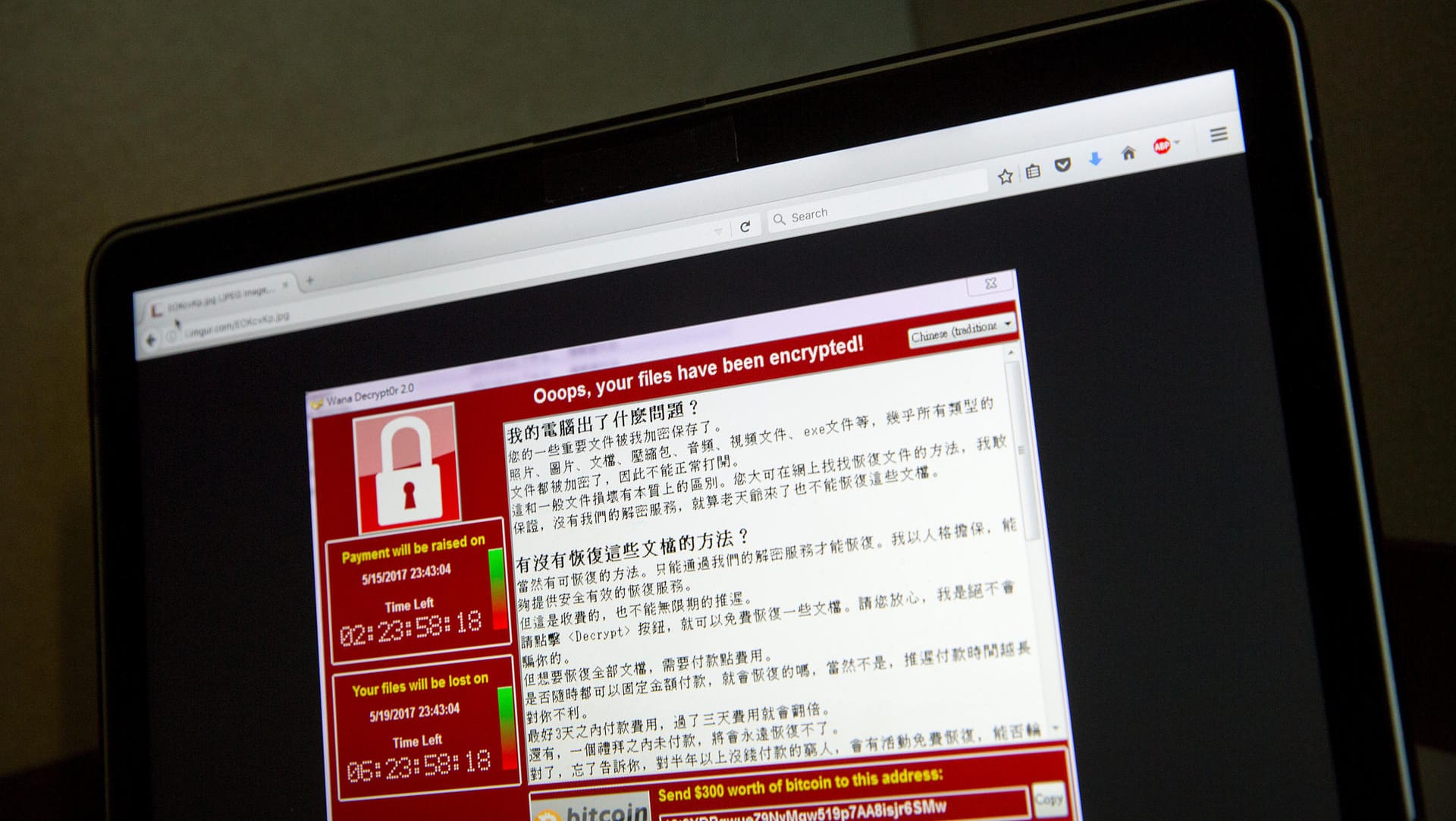

Die Ransomware "WannaCry" legte weltweit rund 250.000 Computer lahm, um Lösegeld zu fordern. Der ersten Angriffswelle, die gestoppt wurde, könnten weitere folgen. Das Ganze könnte auch ein Ablenkungsmanöver für einen anderen Angriff sein.

Experten der Sicherheitsfirma Proofpoint entdeckten eine weitere Angriffswelle, die sie mit "WannaCry" in Zusammenhang bringen. "Und auch diese nutzt die von der NSA gesammelten und dann gestohlenen Sicherheitslücklen aus", erklräte Proofpoint-Managerin Monika Schaufler am Dienstag gegenüber futurezone.de.

Die neue Angriffswelle "Adylkuzz" verfolge jedoch ein ganz anderes Ziel und arbeite verdeckt, erläuterte der Sicherheitsforscher Marcus Hutchins. Die Betrüger würden die gekaperten Rechner nutzen, um sie im Hintergrund die virtuelle Währung "Monero" erzeugen zu lassen. Das wäre viel effektiver als die Erpressungen mit verschlüsselten Daten.

WannaCry und Adylkuzz nutzten Windows-Lücke aus

Benutzer würden eine Infektion durch eine drastische Verlangsamung ihres Rechners bemerken. Wie "WannaCry" nutzt "Adylkuzz" eine Lücke in älteren Windows-Visionen aus. Der Schadcode benutzt offenbar eine unzureichend gesicherten Anmeldefunktion für Speicherkarten.

Gefunden wurde die so genannte "Mining-Malware" laut den Sicherheitsforschern von Avast bei Analysen von WannaCry, das die gleiche Sicherheitslücke ausnutzt. Dabei bleibt es relativ unauffällig, so dass es das System so lange wie möglich für seine Zwecke nutzen kann, ohne entdeckt zu werden.

Laut Avast wurden bisher mehr als 88.000 Angriffe von WannaCry und Adylkuzz abgewehrt. Die meisten fanden in Taiwan, Russland, der Ukraine statt. Auch Brasilien und Indien waren stark betroffen. Angegriffen wurden dabei nur Windows-PCs, keine Apple-Rechner oder Smartphones.

Hacker-Software im Abonnement

Beide Angriffe basierten auf den von der Hackergruppe "Shadow Brokers" gestohlenen und veröffentlichten Werkzeugen der NSA. Die Gruppe drohte in einer eigenartig verfassten Nachricht, im Juni weitere Malware-Tools zu veröffentlichen. Ziele seien Mobilgeräte, Windows 10, das SWIFT-Bankensystem aber auch nukleare Einrichtungen und Raketenprogramme in Russland, China, Nordkorea und dem Iran. Mit monatlichen Veröffentlichungen und einem bezahlten Abonnements wolle die Gruppe "Shadow Brokers" Geld mit den gestohlenen Werkzeugen machen.

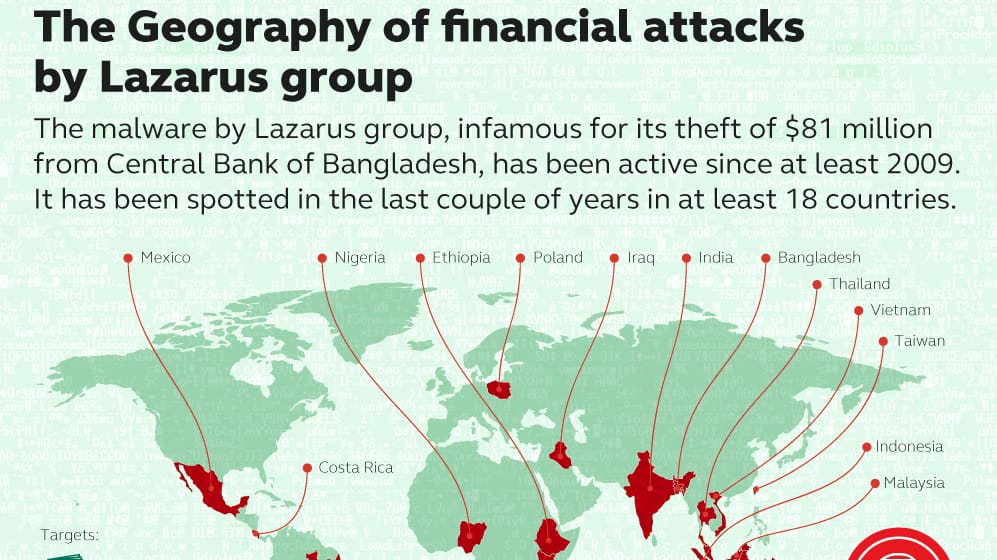

Die Sicherheitsspezialisten von Kaspersky nennen die Hacker-Gruppe "Lazarus" als Verursacher der Computer-Attacke. Die Täter verschleiern ihre Spuren gut. Kaspersky-Analysten finden verdächtige Spuren, die auf Nord-Korea hinweisen, möglicherweise werden von dort aus die globalen Attacken gesteuert. Die Schadsoftware konnte nur zeitweise aufgehalten werden, weil eine bestimmte Seite stillgelegt wurde. Aber es sind bereits überarbeitete Versionen der Ransomware im Umlauf, die sich auch ohne die inzwischen abgeschaltete Webseite rasant ausbreiten kann. Die Hacker-Gruppe steckte auch hinter einem massiven Angriff auf polnische Banken und auf die Zentralbank von Bangladesch. Mit beispielsweise diesem Tool entfernen Sie Schadsoftware wie WannaCry von Ihrem Computer.

Wir benötigen Ihre Einwilligung, um den von unserer Redaktion eingebundenen Youtube-Inhalt anzuzeigen. Sie können diesen (und damit auch alle weiteren Youtube-Inhalte auf t-online.de) mit einem Klick anzeigen lassen und auch wieder deaktivieren.

Schwachstelle ausgenutzt

Der Infektionsmechanismus von WannaCry beruht auf einer Schwachstelle ("Exploit"), die vom US-Geheimdienst NSA entwickelt, ausgenutzt und für eigene Angriffe offen gehalten wurde. Der Erpressertrojaner gelangt durch eine Sicherheitslücke im Windows-Betriebssystem auf die Rechner. Eigentlich hatte Microsoft die Schwachstelle bereits im März 2017 per Update geschlossen. IT-Verantwortliche und Privatpersonen sollten nun umgehend reagieren und die Sicherheitsupdates schnellstmöglich installieren.

Tim Berghoff, Sicherheitsexperte von G Data: "Die am vergangenen Freitag losgebrochene Infektionswelle nimmt weltweit Unternehmen, öffentliche Einrichtungen und Versorgungsunternehmen ins Visier. Der Erfolg von WannaCry stellt bereits jetzt das flächenbrandartige Auftreten anderer Ransomware wie Locky oder CryptoLocker in den Schatten."

Kriminelle nutzen Werkzeuge der NSA

Offensichtlich hat die NSA die Kontrolle über WannaCry verloren, das Werkzeug aus dem Arsenal des Geheimdienstes wird nun für andere Zwecke eingesetzt. Der "Eternalblue" genannte Exploit ist Teil einer Sammlung von Dateien aus NSA-Beständen, die im April von der Hackergruppe "Shadow Brokers" öffentlich gemacht wurden. Es waren auch noch andere Werkzeuge Teil dieses Leaks – wenn sich dieser Trend wiederholt, dann ist mit dem Einsatz weiterer Geheimdienstwerkzeuge durch Cyberkriminelle zu rechnen.

Waffenfähige Software in 150 Ländern aktiv

WannaCry hat laut EuroPol Computer in 150 Ländern gesperrt und verschlüsselt. Ein 22-Jähriger hat im Programmcode eine Internet-Adresse gefunden, bei deren Registrierung die Software vorerst gestoppt werden konnte. Einfache Änderungen am Trojaner könnten jedoch eine erneute Angriffswelle lostreten. Microsoft weist in einer Stellungnahme sowohl auf eine Mitschuld der NSA in Form der Entwicklung des Trojaners und ausbleibenden Warnungen hin, betont aber auch die Verantwortung der Nutzer, das Windows-Betriebssystem aktuell zu halten. Im März wurde die Sicherheitslücke geschlossen.

Offenbar keine weitere massenhafte Ausbreitung

Die europäische Polizeibehörde Europol hat am Montagvormittag vorsichtige Entwarnung gegeben: Eine weitere massenhafte Ausbreitung der Schadsoftware sei offenbar vermieden worden, sagte ein Europol-Sprecher in Den Haag. "Die Zahl der Opfer ist offenbar nicht weiter nach oben gegangen, bislang scheint die Lage in Europa stabil. Das ist ein Erfolg." Offenbar hätten eine Menge Experten am Wochenende "ihre Hausaufgaben gemacht" und die Sicherheitssysteme aktualisiert.

Täter noch unbekannt

Der Europol-Sprecher sagte, noch sei es zu früh um zu sagen, wer hinter der Attacke stecke. "Aber wir arbeiten daran, ein Werkzeug zu entwickeln, um die Schadsoftware zu entschlüsseln."

In mehreren Ländern warnen die Behörden davor, die geforderte Summe in Bitcoins zu überweisen, da es keine Garantie dafür gebe, dass die Daten auf den betroffenen Computern danach wieder freigegeben würden.