Experten schlagen Alarm Android-Virus befällt WhatsApp

IT-Sicherheitsexperten haben eine neue Form von Android-Malware entdeckt, die WhatsApp und andere populäre Apps befällt und heimlich durch Betrugs-Software ersetzt. Etwa 25 Millionen Geräte sollen bereits infiziert sein.

Die Sicherheitsfirma "Check Point" warnt vor einer Android-Malware namens "Agent Smith", die sich derzeit weltweit mit einer "alarmierenden Geschwindigkeit" verbreite. Etwa 25 Millionen Geräte sollen bereits infiziert sein, ohne dass die Nutzer etwas davon ahnen.

Betroffen seien in erste Linie Nutzer in Indien, Pakistan und Bangladesch. Doch die Forscher entdeckten das Virus auch auf Geräten in Großbritannien, Australien und den USA.

Malware ersetzt Apps durch Kopien

Die Schadsoftware tarne sich als Google-App und nutze mehrere bekannte Android-Schwachstellen aus, um bereits auf dem Gerät installierte Apps durch eine Kopie zu ersetzen. Anschließend nutzt die Malware ihren Einfluss, um Nutzer mit betrügerischen Anzeigen in die Falle zu locken und abzuzocken.

Offenbar wurde die Schadsoftware also zu Betrugszwecken programmiert. Allerdings sei es auch durchaus möglich, betroffene Nutzer zu belauschen oder deren Bankdaten abzugreifen. Da sich die Malware gut auf dem Gerät verstecken und sich als vertraute Apps tarnen könne, biete sie "unendlich viele Möglichkeiten", um dem Nutzer Schaden zuzufügen, warnen die Experten von "Check Point".

So werden die Geräte infiziert

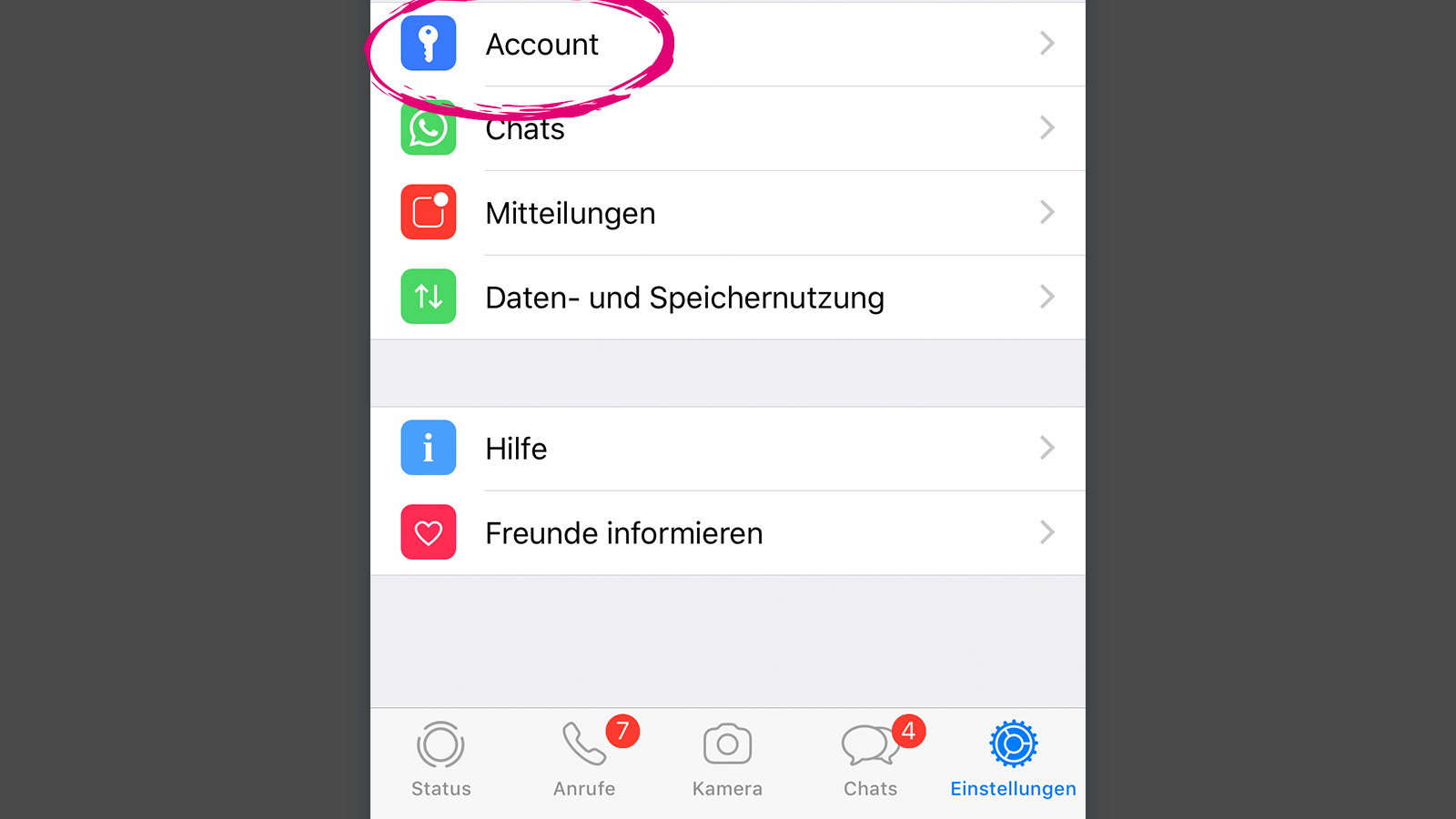

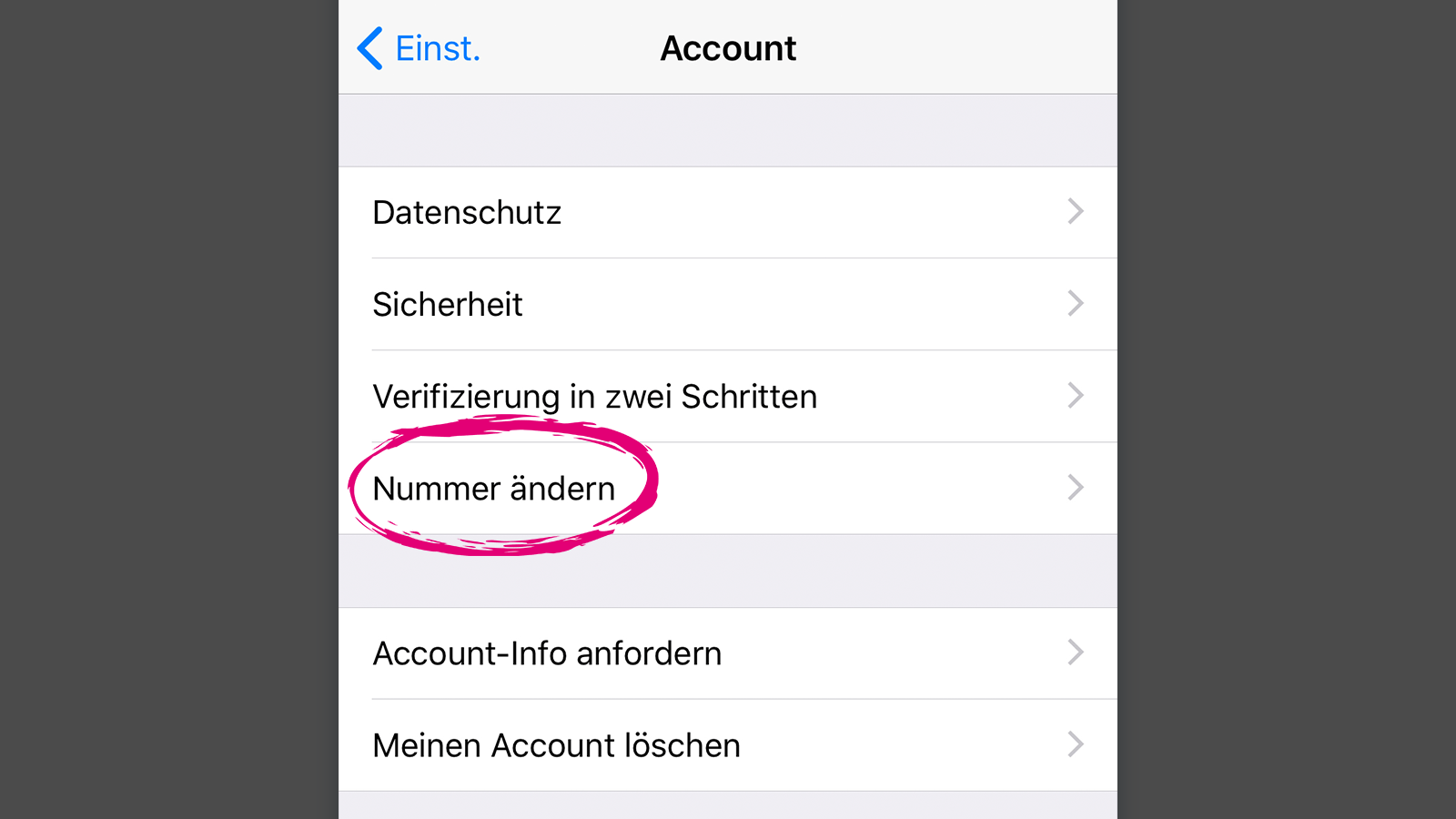

Und so läuft der Angriff ab: Zunächst werden die Nutzer dazu verleitet, eine infizierte Tarn-App aus einem App Store wie 9Apps herunterzuladen. Häufig wird diese als Gratis-Spiel, praktisches Tool oder Porno-App ausgegeben. Wie ein Kundschafter durchsucht diese erste Malware das Gerät auf populäre Apps wie WhatsApp, die "Agent Smith" später für seine Angriffe nutzen kann. Auch der Videoplayer "MXplayer", die Transfer-App "ShareIt", die Tastatur-App "Swiftkey", der Browser "Opera Mini" und andere populäre Anwendungen standen auf der Angriffsliste.

Ist eine dieser Apps installiert, beginnt Phase Zwei des Angriffs: Die eigentliche Schadsoftware wird durch mehrere bekannte Schwachstellen im Android-System auf das Smartphone geschleust, ohne dass der Nutzer etwas davon mitbekommt.

Ist er erst einmal auf dem System "entpackt", attackiert "Agent Smith" die Ziel-Apps und ersetzt sie durch schädliche Kopien. Die infizierten Apps werden genutzt, um den Nutzer mit betrügerischen Anzeigen voll zu spammen.

Was Nutzer daraus lernen können

Die Träger-Apps für "Agent Smith" wurden überwiegend auf Indisch, Arabisch, Russisch und Indonesisch angeboten. Insofern können sich deutsche Nutzer relativ sicher fühlen. Dennoch zeigt der Fall einmal mehr, dass Nutzer ihre Apps nur aus vertrauenswürdigen Quellen wie dem Google Play Store beziehen sollten. Zwar mogeln sich auch immer wieder betrügerische Apps auf die Plattform. Drittanbieter wie 9Apps sind aber viel stärker von dem Problem betroffen.

- WhatsApp wurde gehackt: Facebook empfiehlt Update

- Nach WhatsApp-Update: So halten Sie die Software Ihres Smartphones aktuell

- Patch veröffentlicht: Sicherheitsbehörde mahnt zu Android-Update

Nicht zum ersten Mal warnen Experten vor Hackerangriffen via WhatsApp. Im Mai wurde eine Schwachstelle bei dem Messengerdienst entdeckt, durch die Spyware auf die Geräte eingeschleust werden konnte. Die Schadsoftware war offenbar von professionellen Hackern im Staatsauftrag entwickelt worden, um Bürgerrechtler auszuspähen.

- Check Point: "“Agent Smith”: The New Virus to Hit Mobile Devices"