Das passiert, wenn man Emotet-Trojaner-Mails öffnet

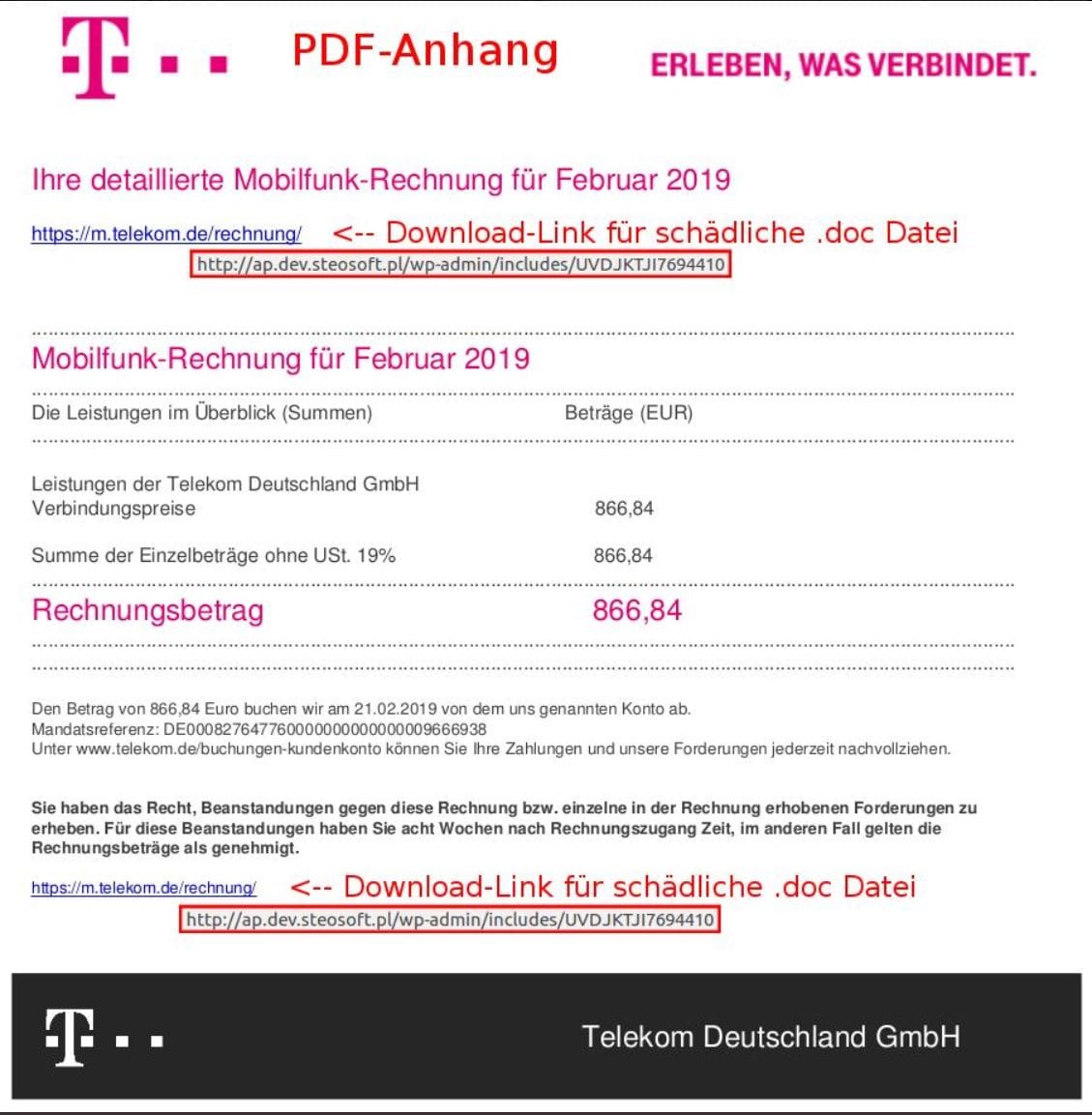

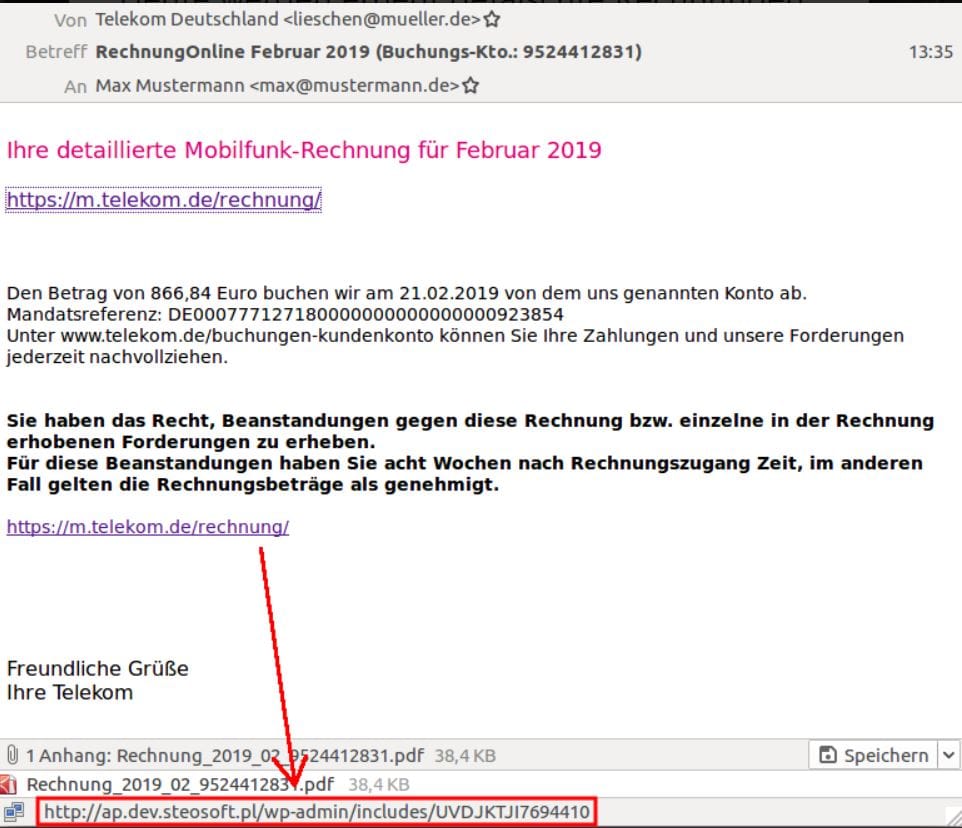

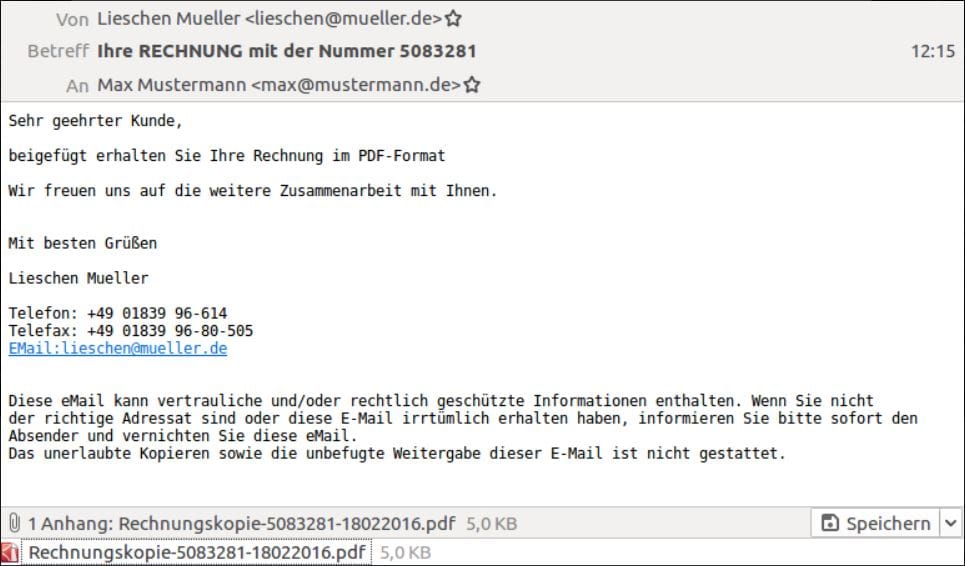

Der Emotet-Trojaner wird unter anderem über gefälschte Mails im Namen von großen Unternehmen verbreitet. Die Täter tarnen sie zum Beispiel als Telekom-Rechnung. Die Schadsoftware verbirgt sich hinter einem Link oder im Mail-Anhang. (Quelle: CERT-Bund auf Twitter)

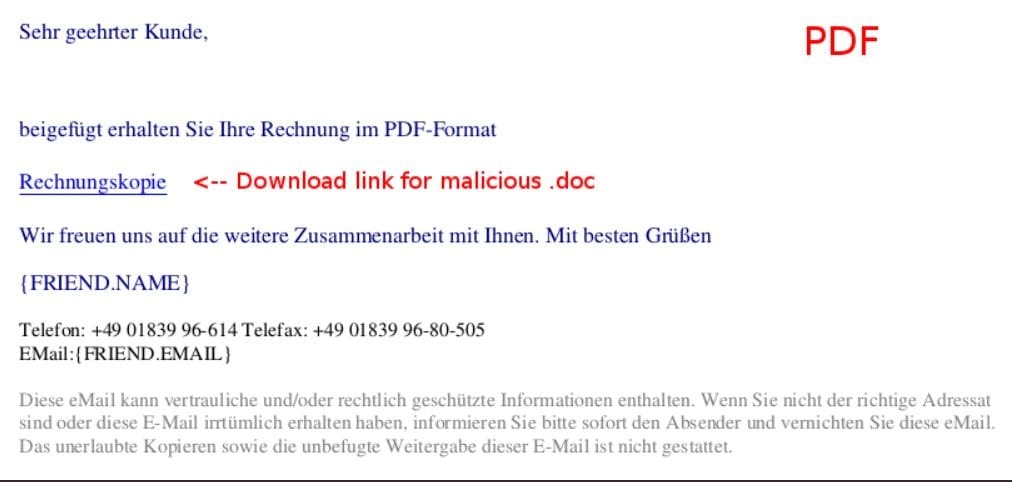

Der Link wird zum Teil auch in einem PDF-Dokument verbreitet. Wer darauf klickt, lädt ein schädliches Word-Dokument herunter.

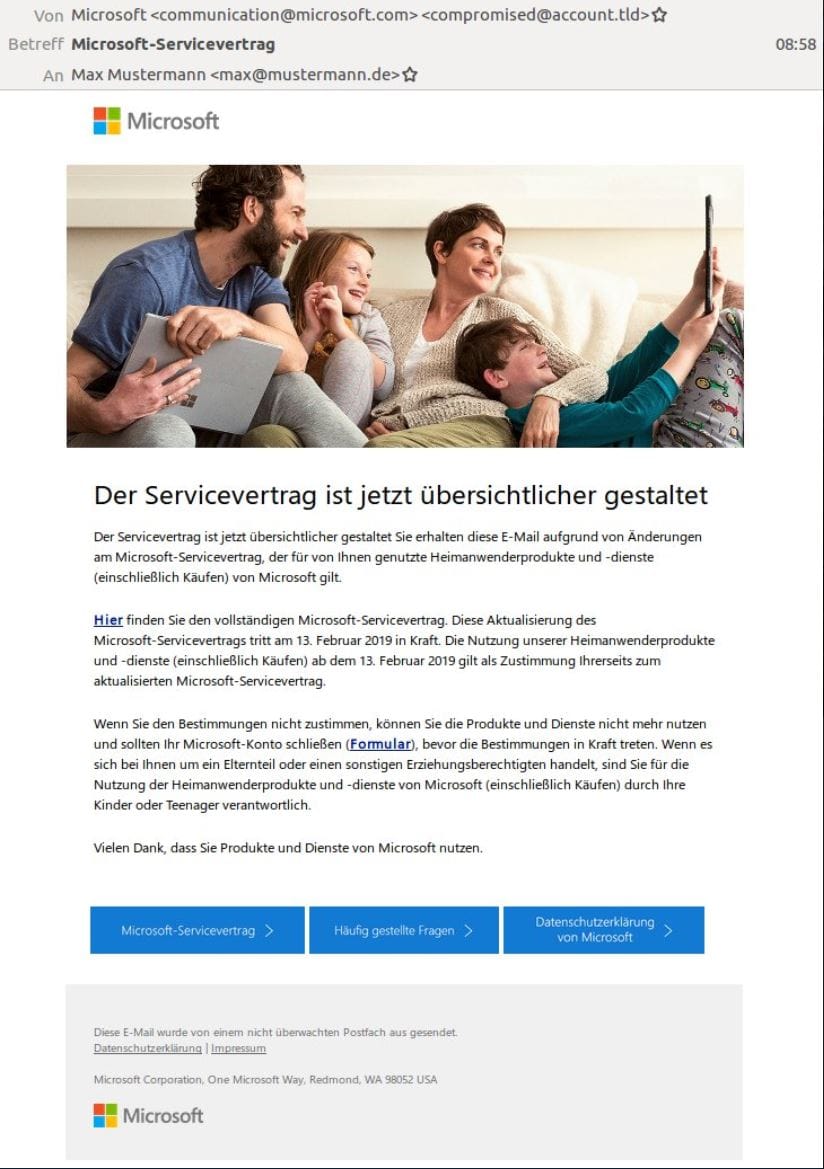

Zuletzt ging auch eine gefälschte Mail im Namen von Microsoft herum. Über den Twitter-Account @CERT-Bund werden solche aktuellen Fälle gemeldet. (Quelle: CERT-Bund auf Twitter)

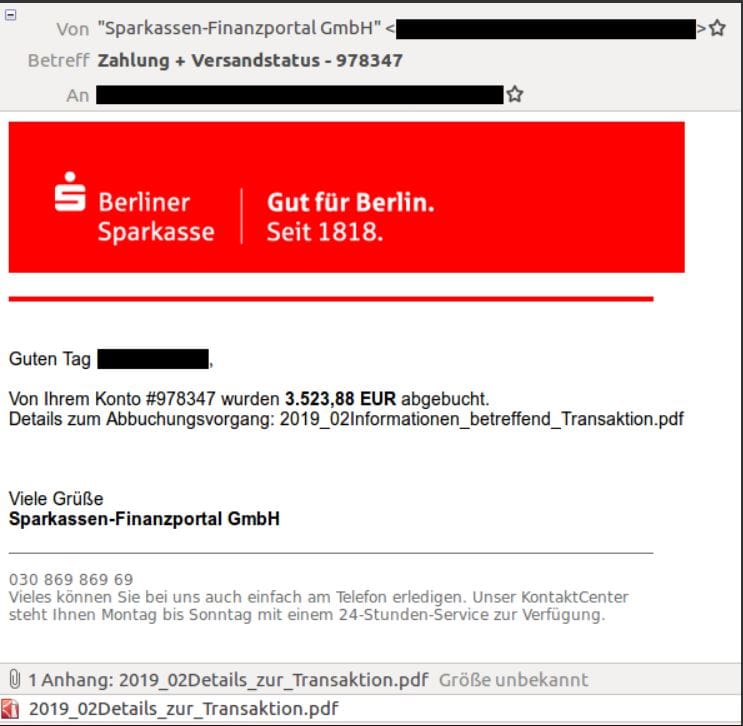

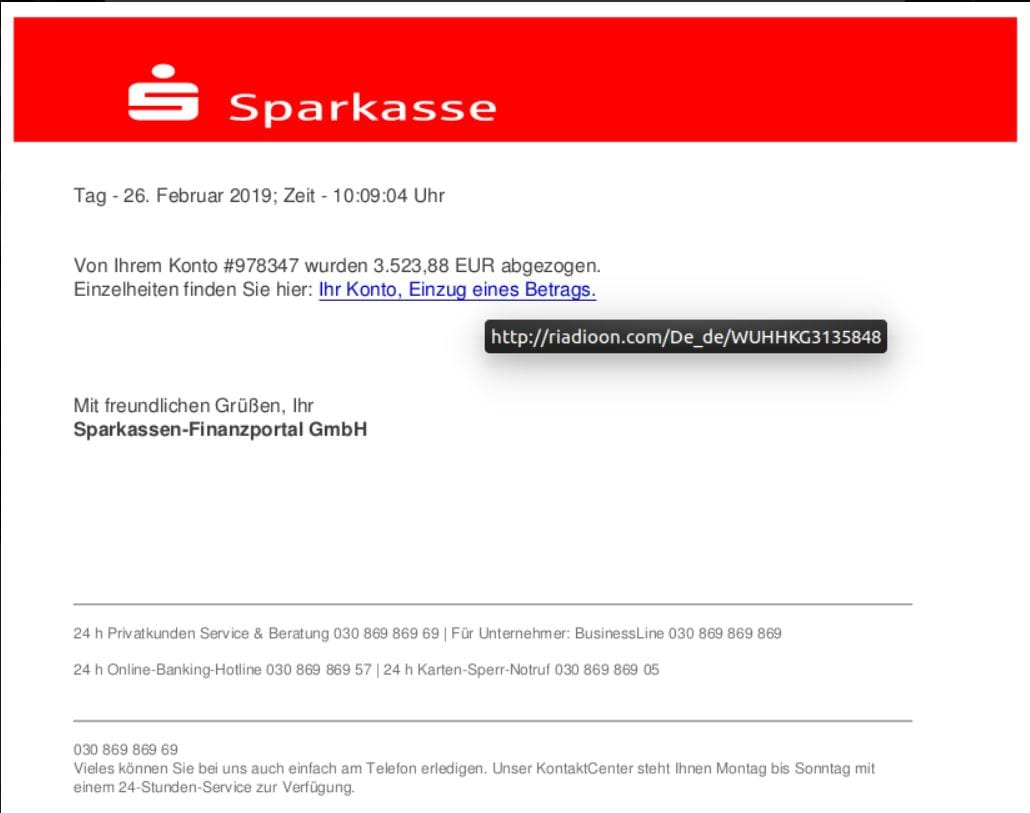

Diese Phishing-Mail versucht Sparkassen-Kunden zum Öffnen des PDF-Anhangs zu verleiten. In dem PDF-Dokument wird der Nutzer einen Download-Link zur infizierten Word-Datei finden. (Quelle: CERT-Bund auf Twitter)

In diesem Beispiel wurde der Link bereits in den Text der Nachricht integriert.

Manchmal scheinen die Trojaner-Mails von einer bekannten Adresse zu kommen, zum Beispiel von einem Geschäftspartner oder Firmenkunden. Die Schadsoftware liest nämlich die Kontakte der infizierten Systeme aus und trägt so zur Verbreitung des Emotet-Trojaners bei. (Quelle: CERT-Bund auf Twitter)

Auch hier führt der Link mit der Beschreibung "Rechnungskopie" zu einem schädlichen Word-Dokument.

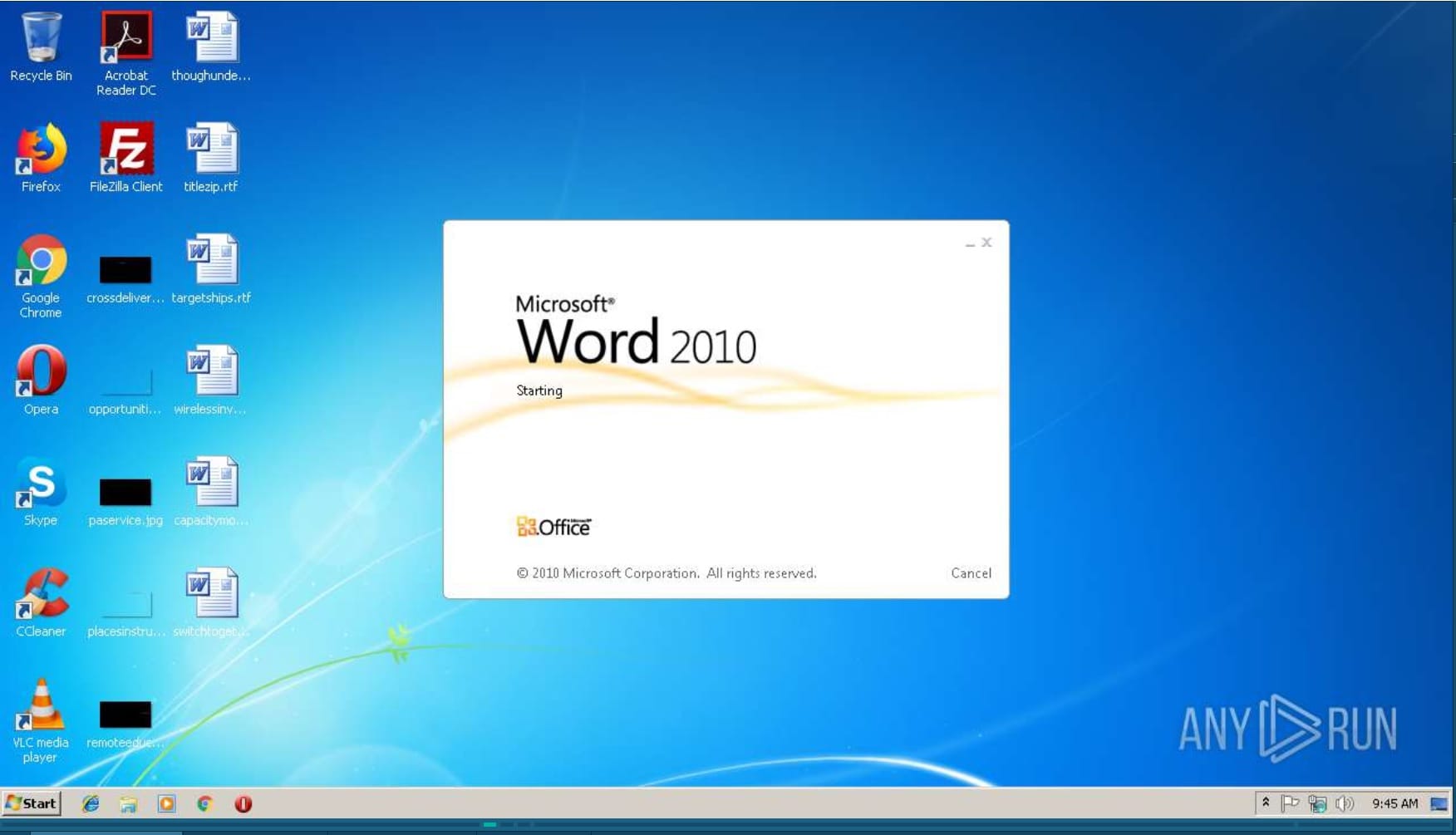

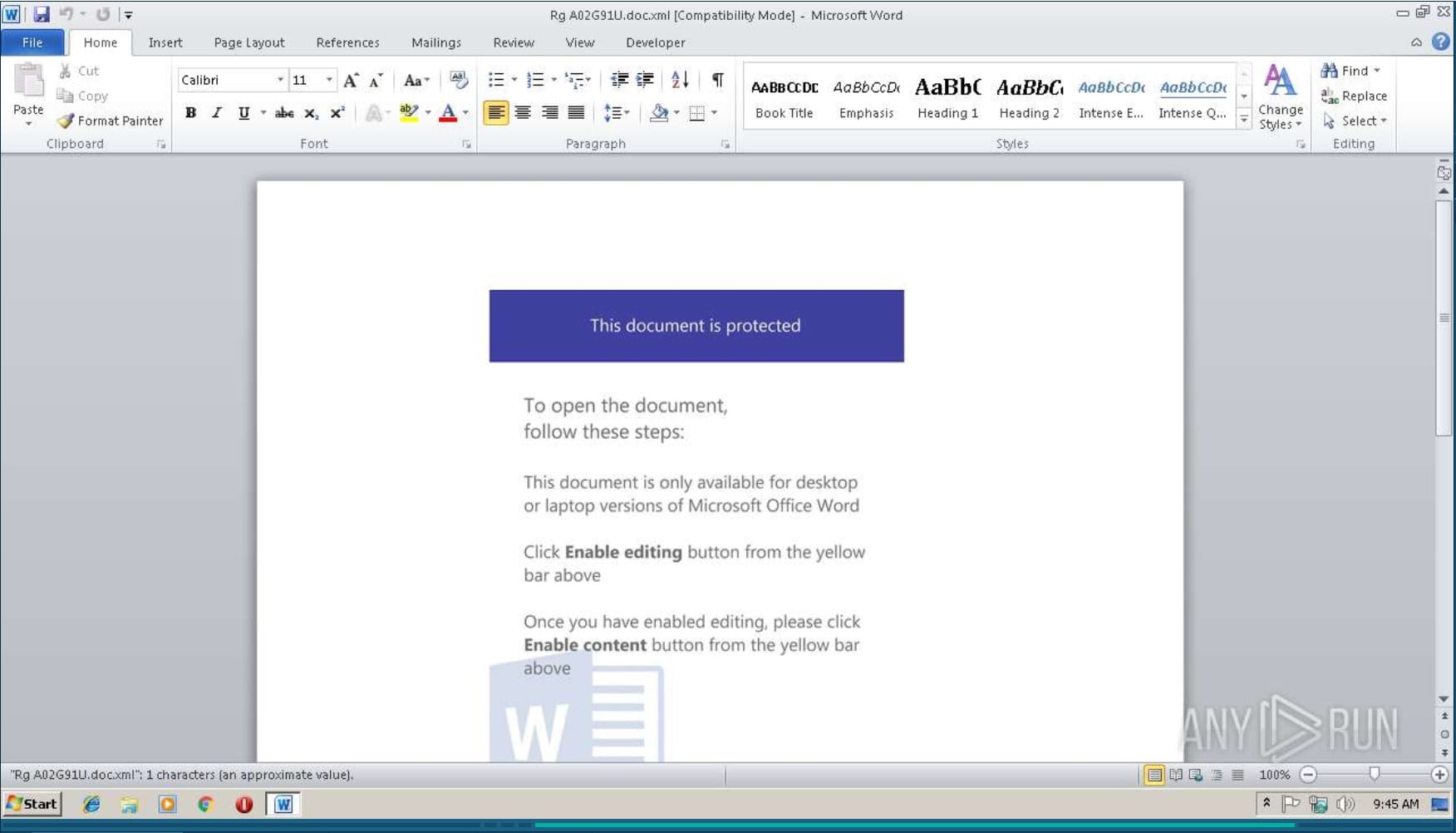

Doch was passiert, wenn man ein solches Dokument öffnet? Das CERT-Bund führt es in einer sogenannten Sandbox vor. (Quelle: CERT)

Der Nutzer wird beim Öffnen der infizierten Datei aufgefordert, die Makros auszuführen. Dadurch wird die Schadsoftware aktiviert.

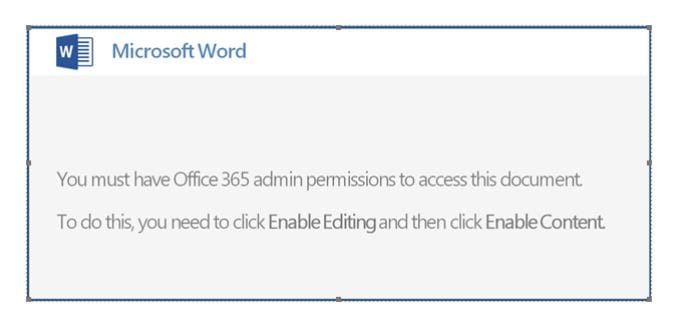

Die Täter ändern immer wieder das Layout dieser Aufforderung, um die Nutzer zum Aktivieren zu bewegen. Hier wird behauptet, der Nutzer brauche "Admin-Rechte", um das Dokument anzusehen. (Quelle: CERT-Bund auf Twitter)