Bei diesen Android-Apps werden verfügbare Updates dringend empfohlen

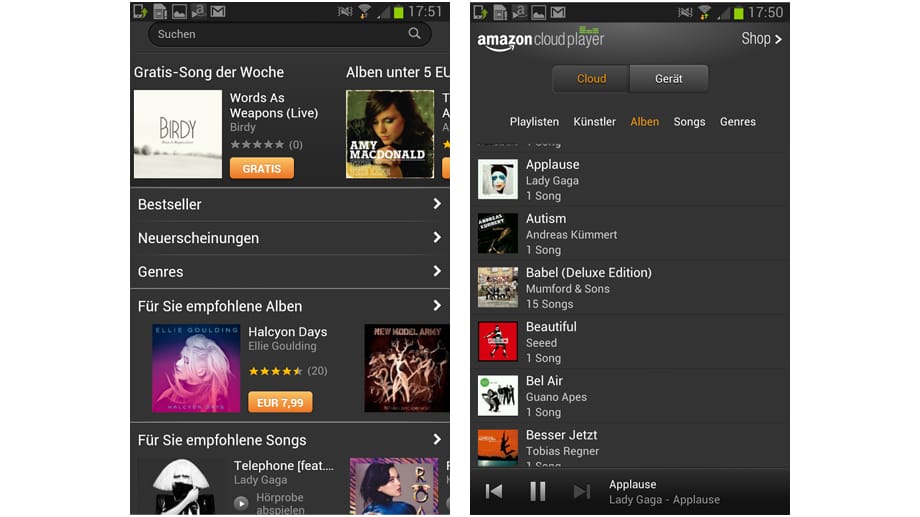

Die App Amazon MP3 (Version 2.8.1) des Online-Versandhauses Amazon erlaubte Angreifern die Login-Daten des Nutzers sowie dessen Kreditkartendaten (sofern hinterlegt) mitzulesen. In der aktualisierten Version 3.0.2 tritt dieser Mangel nicht mehr auf.

Mit der Shopping-App des Kaffeeanbieters Tchibo können Nutzer direkt online bestellen, die nächste Filiale suchen, Gutscheine einlösen oder ihren Treuepunktestand anzeigen lassen. In Version 1.3 können Angreifer vieles davon mitlesen, unter anderem Registrierungsdaten, Einkaufswagen, Gutscheine und Login-Daten, sobald ein Verkauf abgeschlossen wird. Das Update auf Version 1.5 schließt die Lücken.

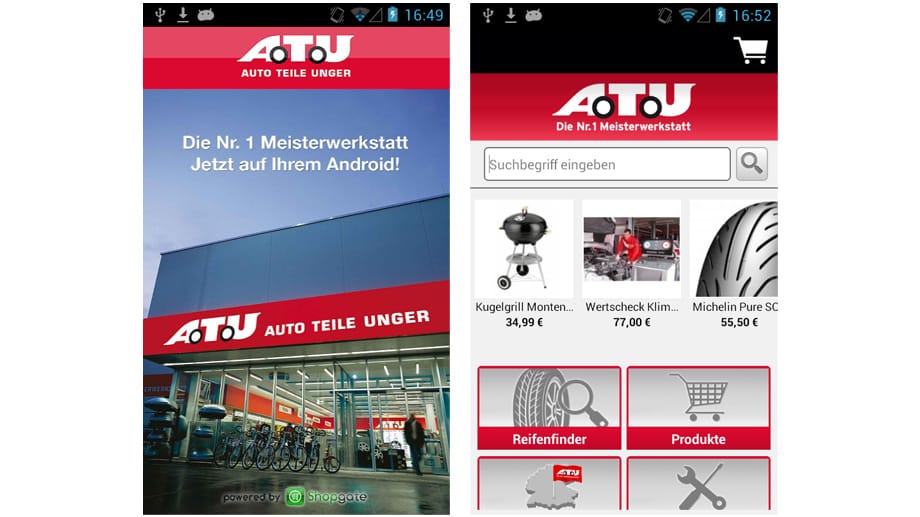

Die Shopping-App von A.T.U zeigt dem Nutzer das Sortiment des Autoteilehändlers und bietet die Möglichkeit der Bestellung oder Filialsuche. In Version 2.7.1 waren jedoch die Login-Daten und die Daten über das Surfverhalten innerhalb der App nicht ausreichend geschützt. Die aktualisierte Version 3.0.4 schützt ihre Nutzer besser.

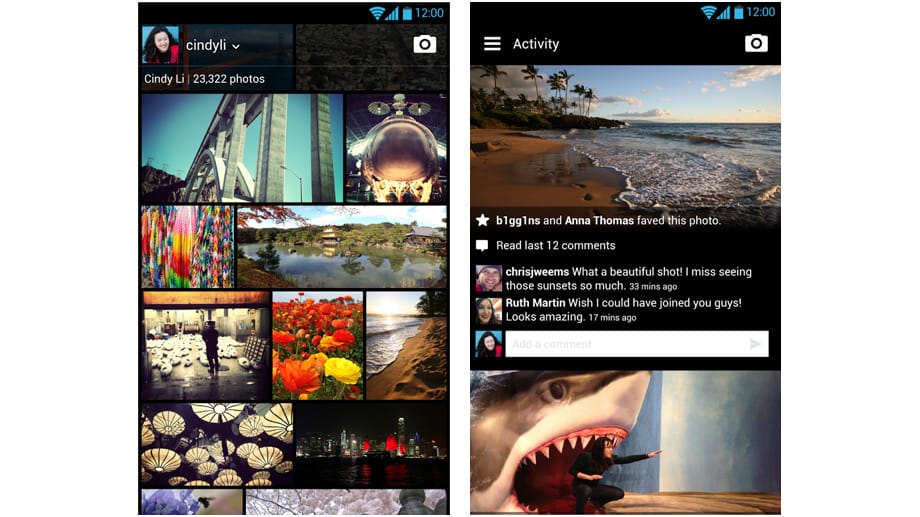

Die App des Foto-Dienstes Flickr legte Angreifern in Version 2.1.1 die Login-Daten für Accounts bei Google, Twitter, Tumblr sowie Yahoo offen und ließ Eingaben während der Registrierung bei diesen Diensten mitlesen. Inzwischen ist die Flickr-App auch ohne diese Sicherheitslücke als Version 2.1.3 erhältlich.

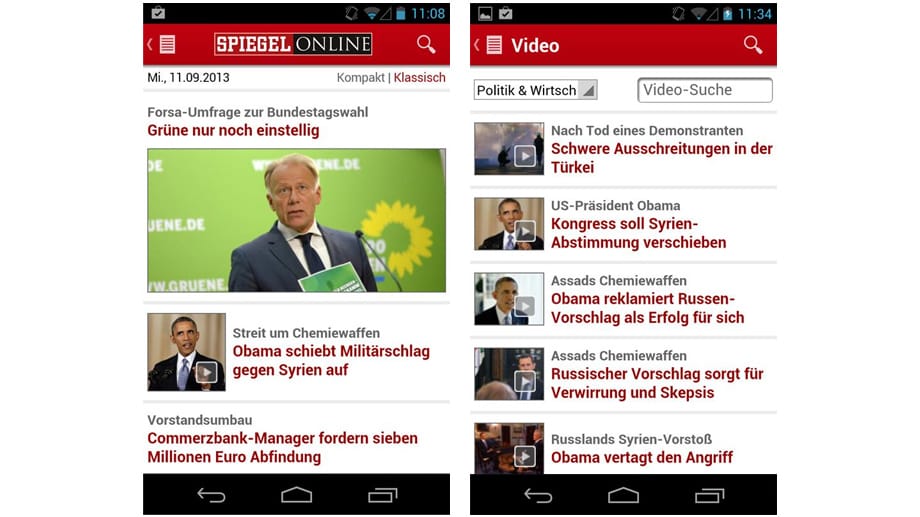

Auch die App von Spiegel Online (Version 2.0.40) hatte eine Sicherheitslücke und verschlüsselte die Registrierungsdaten des Nutzers nicht ausreichend. Seit Version 2.1.43 ist der Fehler behoben, im Google Play Store steht bereits Version 2.1.44 zum Download bereit.

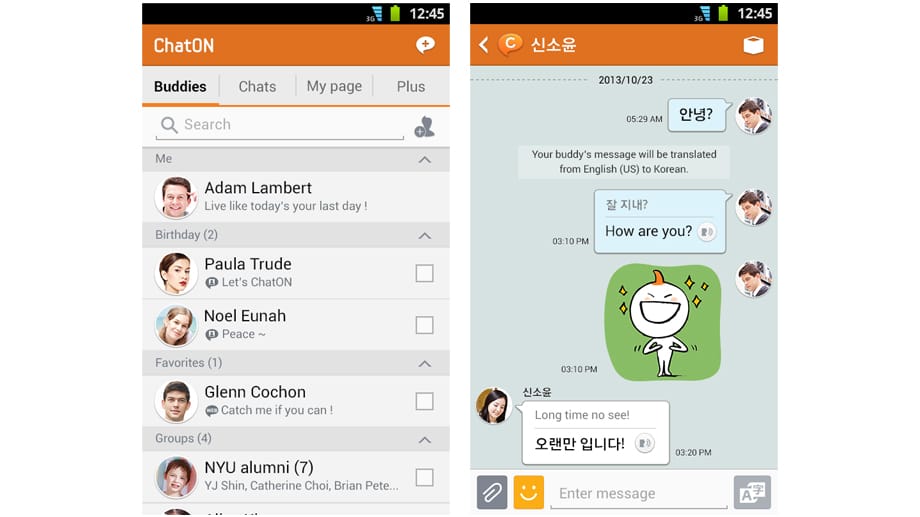

Der Instant-Messenger ChatOn von Samsung sicherte in Version 2.7.103 die Login-Daten der Nutzer nicht gut genug ab. Inzwischen ist Version 3.2.115 in Googles Play Store verfügbar, bei der keine Sicherheitsmängel entdeckt wurden.

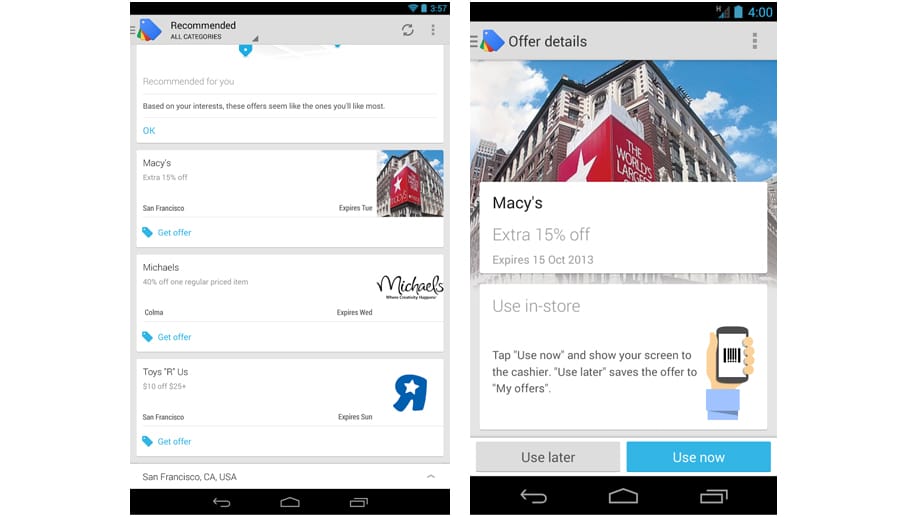

Die Einkaufsgutschein-App Google Offers sicherte verschlüsselte Inhalte in Version 1.8.1 nicht ausreichend ab. Hacker konnten die Inhalte der App mitlesen. Inzwischen besserte Google nach und veröffentlichte Version 2.0.1.

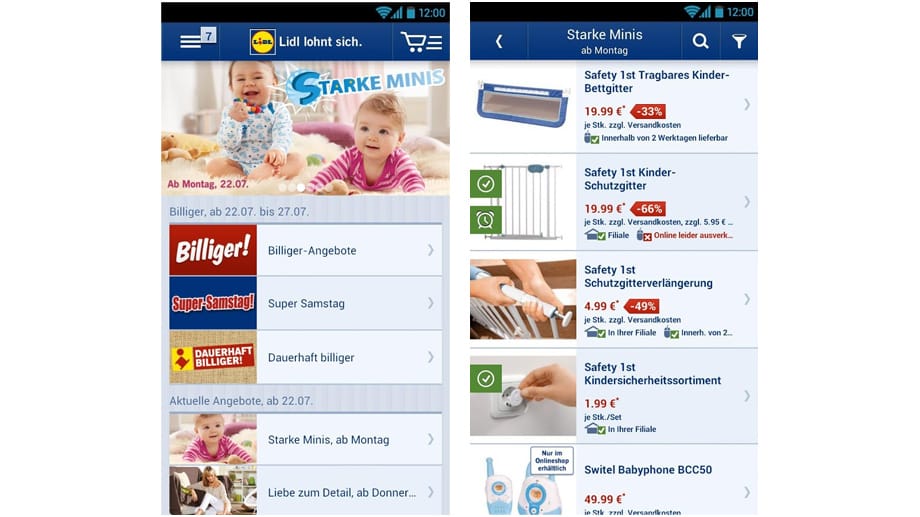

Die App des Discounters Lidl gab in der Version 1.0.4 die Login- beziehungsweise Registrierungsdaten des Nutzers preis. Seit Version 1.0.11 ist der Fehler behoben, mittlerweile bietet Lidl Version 1.0.12 an.

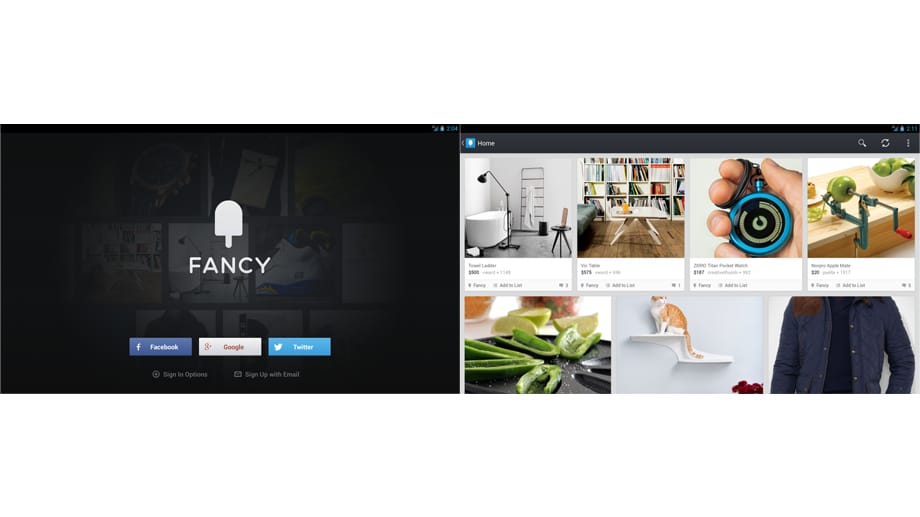

Über Version 2.26.1 der Shopping-App Fancy konnten Hacker verschiedene Login-Daten des Nutzers ausspähen. Betroffen waren das "russische Facebook" VKontakte.com sowie das chinesische soziale Netzwerk Renren und die chinesische Twitter-Kopie Weibo. Die Sicherheitslücke wurde mit Version 2.42.1 gestopft.

Mit der Banking-App von Volkswagen kann der Nutzer seinen Kontostand prüfen und Überweisungen tätigen. Bei Version 1.0.4 können Hackern jedoch die Login-Daten der Nutzer abfangen. Inzwischen wurde der Fehler mit Version 1.1 ausgebügelt.

Die Version 1.3.2 der Fan-App des Hamburger SV erlaubte es Hackern, sowohl von Facebook als auch Twitter Login- beziehungsweise Registrierungsdaten der Nutzer abzufangen. Die neue Version 1.3.3 sichert diese Daten besser ab.

Kingston Office (MultiLan) ist eine kostenlose Office-App, über die ein Nutzer seine Dokumente auf DropBox und Google Drive ablegen kann. In Version 5.6.1 waren die Login-Daten für beide Cloud-Dienste jedoch nicht geschützt. Noch ist Version 5.8 im Google Play Store erhältlich. Bald erscheint Version 5.8.0.1, bei der Experten diese Sicherheitslücke nicht mehr feststellen konnten.

Die App Mein Base, mit der Base-Kunden ihr Mobilfunkkonto verwalten können, erlaubte es Angreifern, die Mobilfunknummern, Nutzernamen und Passwörter mitzulesen. Betroffen war Version 2.1 – inzwischen haben Entwickler die Sicherheitslücke in Version 2.3 geschlossen.

Die App OfficeSuite Viewer 7+ PDF&HD zeigte in Version 7.2.1336 Hackern die Nutzerdaten für Microsofts Cloud-Service SkyDrive an. Die aktualisierte Version 7.3.1543 weist den Fehler nicht mehr auf.

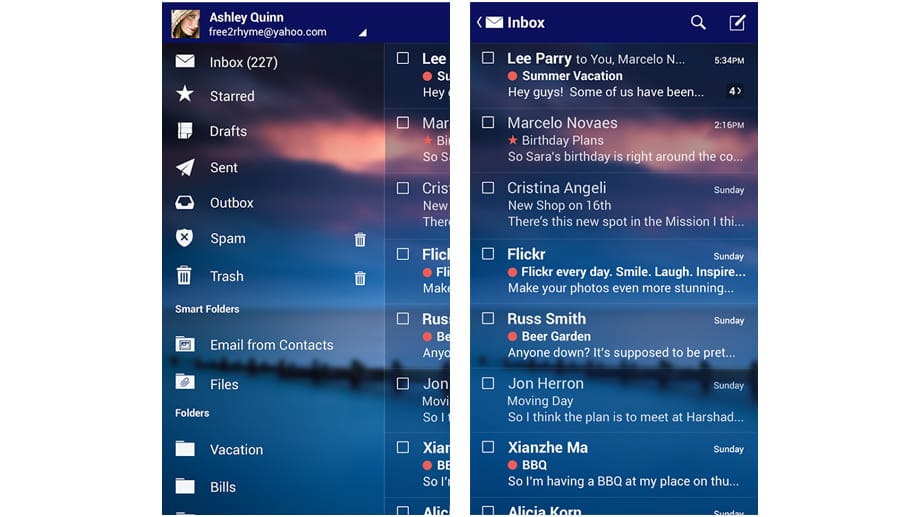

Nutzer von Yahoo Mail (Version 3.0.3) spielen ihre Zugangsdaten möglicherweise Online-Kriminellen in die Hände. Denn das Registrierungsformular kann mitgelesen werden. Ein Update auf die aktualisierte Fassung 3.0.12 behebt den Fehler.