Oreo und Milka Trojaner "WannaCry" legt Schoko-Hersteller in Deutschland lahm

Der zweite weltweite Angriff mit Erpressungssoftware seit Mitte Mai hat das Ausmaß der Gefahren gezeigt, die Firmen und privaten Nutzern aus dem Internet drohen. Der neue "Petya"-Angriff hat bisher 18.000 Rechner in über 64 Ländern getroffen. Darunter auch der Lebensmittelgigant "Mondelez" in Deutschland. Er stellt Oreo, Toblerone, Milka und Philadelphia her.

Deutsche Werke von Mondelez betroffen

Der Trojaner Petya legt Werke des Lebensmittelgiganten Mondelez in Deutschland lahm, berichtet berliner-kurier.de.

+++Wer steckt hinter der Attacke?+++

Janus, der angebliche Erfinder der originalen Schadsoftware "Petya", meldet sich überraschend auf Twitter und bietet die Entschlüsselung der Festplatten mit seinem Master-Schlüssel an, berichtet thehackernews.com.

Wir benötigen Ihre Einwilligung, um den von unserer Redaktion eingebundenen X-Inhalt anzuzeigen. Sie können diesen (und damit auch alle weiteren X-Inhalte auf t-online.de) mit einem Klick anzeigen lassen und auch wieder deaktivieren.

+++Hacker schon länger aktiv+++

Vermutlich waren die Hacker bereits länger in ukrainischen Netzwerken aktiv und wollten jetzt mit der Infektionswelle auch eigene Spuren verwischen, berichtet techcrunch.com. Als Einfallstor wurde die unter anderem in der Ukraine weit verbreitete Software "Medoc" genutzt.

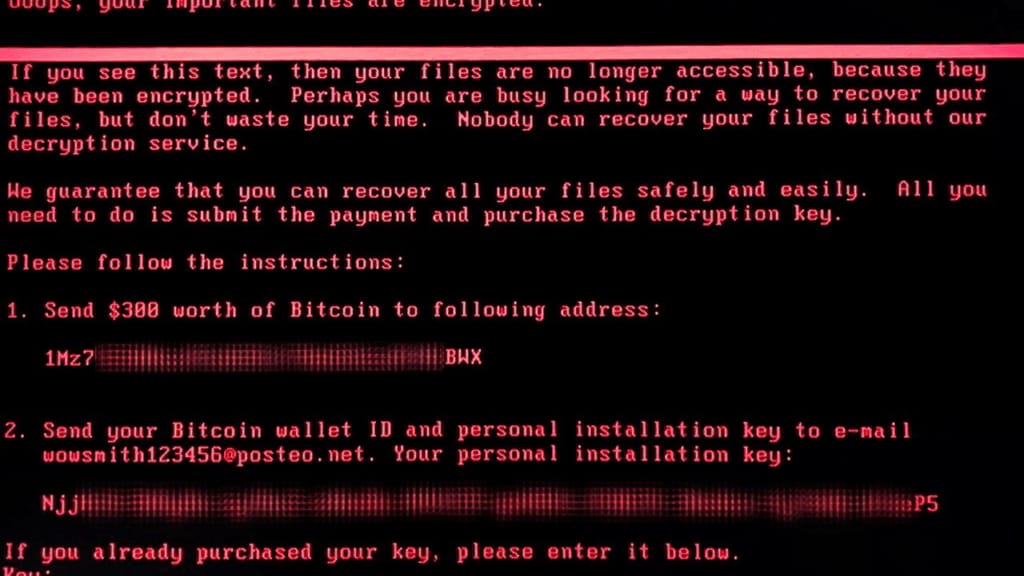

Auf dem ersten Blick scheint "Petya" "WannaCry" zu ähneln, doch eine genaue Analyse von Spezialisten ergibt ein anderes Bild: Danach nutzt "Petya" zur Infektion zwar auch Komponenten wie "WannaCry", doch unterscheiden sich diese. Die Hacker nutzten das Wanna Cry-Tool zum Verschlüsseln der Startpartition von Festplatten. Neu wurde ein sogenannter "Dropper" (zum Einschleusen von Viren) programmiert. Auch wurden die Benachrichtigungen, etwa zur Lösegeldzahlung, verändert. Zur Verschlüsselung der Festplatte wird allerdings die gleiche Verschlüsselung wie bei "WannaCry" eingesetzt. Wie "WannaCry" nutzt "Petya" das CIA-Tool "EternalBlue" um sich im Internet zu verbreiten, allerdings bevorzugt es lokale Netzwerke, berichtet Symantec. Außerdem wurde ein "Ausschalter" entfernt. Spätestens eine Stunde nach Befall, verschlüsselt "Petya" die Festplatte der gekaperten PCs, deswegen verbreitet sich der Virus auch langsamer als "WannaCry". "Petya" tauchte erstmals 2016 auf. Die Schadsoftware wird in Online-Sops des "Darknets" zum Kauf angeboten.

+++Daten nicht wiederherstellbar+++

Die Angriffs-Software zielt Experten zufolge eher auf die Datenvernichtung und tarnt sich nur als Erpressungstrojaner. Das Programm lösche die ersten Sektoren ("Master Boot Record") auf der Festplatte, statt sie zu verschlüsseln, erklärte die IT-Sicherheitsfirma Comae Technologies am Mittwoch nach einer Analyse des Softwarecodes. Damit gehe es bei der Attacke auch nicht um Lösegeld für die Freigabe der Daten, wie es bei Erpressungstrojanern üblich ist.

+++Ablenkungsmanöver+++

Es scheint sich vielmehr um ein Ablenkungsmanöver gehandelt zu haben, das einen gezielten Angriff auf die Ukraine verschleiern sollte. Es ging den Hackern offensichtlich nicht darum, durch die Verschlüsselung der Daten Geld zu verdienen. Denn sehr schnell wurde die angegebene E-Mail Adresse vom deutschen Provider gelöscht, die Hacker ersetzten aber diese nicht durch eine neue. Somit waren Zahlungen nicht mehr möglich.

Die Schadsoftware war nach Einschätzung von Experten gefährlicher als der aufsehenerregende Erpressungstrojaner "WannaCry". Sie verbreitete sich nicht nur über die damals ausgenutzte Windows-Sicherheitslücke, sondern fand auch einen weiteren Weg, Computer innerhalb eines Netzwerks anzustecken.

Die IT-Sicherheitsfirma "Malwarebytes" verzeichnete bis Mittwoch Mittag rund 18.000 Infektionen in über 60 Ländern. Die Ukraine blieb der Schwerpunkt der Attacken. Asien kam am Mittwoch glimpflicher davon als Europa und die USA.

+++E-Mail-Anbieter sperrt Konto+++

Der deutsche E.Mail-Dienst "Posteo" sperrte inzwischen das E-Mail-Konto, welches die Petya-Erpresser bei ihrem weltweiten Hackerangriff auf Unternehmen genutzt haben. Geschädigte können somit weder die umgerechnet 300 Dollar Lösegeld zahlen, noch Infos zum Entsperren ihrer Dateien abrufen. Bisher sind nur rund 8000 Dollar eingegangen. Der Bitcoin-Account steht unter der Beobachtung von Sicherheitsbehörden wie Polizei und Geheimdienste. Wahrscheinlich war es auch nicht das Ziel des Angriffs, sich zu bereichern, sondern Chaos zu verbreiten, vermutet n-tv.de. Diese Ansicht vertreten auch viele andere Experten und gehen von einer Verschleierungstaktik aus. Die Ukraine scheint das Hauptziel der Attacke zu sein.

"Wir dulden keinen Missbrauch unserer Plattform: Das umgehende Sperren missbräuchlich genutzter Postfächer ist ein übliches Vorgehen von Providern in solchen Fällen. Zum Zeitpunkt der Sperrung lag noch keine Berichterstattung zu der Ransomware vor", teilte Posteo mit.

+++Schadsoftware verbreitet sich seit Dienstag Abend weltweit+++

Die Schadsoftware verbreitete sich am Dienstag nicht nur über die Windows-Sicherheitslücke, die im Mai der Trojaner "WannaCry" ausnutze, sondern fand auch einen weiteren Weg, Computer innerhalb eines Netzwerks anzustecken.

Wie schwer die neue Attacke das Geschäft der betroffenen Unternehmen, wie die Reederei Maersk beeinträchtigt, ist zunächst noch unklar. Auch der Speditionsdienst TNT Express, ein Tochteruunternehmen von FedEx, soll laut theverge.com betroffen sein.

+++Experte raten dazu, nichts zu zahlen+++

Erpressungstrojaner, die Computer verschlüsseln und Lösegeld für die Freischaltung verlangen, ist ein eingespieltes Geschäftsmodell von Online-Kriminellen. Doch die Bezahlfunktion bei der neuen Attacke war äußerst unprofessionell gestaltet. Die Angreifer verlangten zwar 300 Dollar in der Cyberwährung "Bitcoin". Das Lösegeld sollte auf ein einziges Konto gehen, die zahlenden Opfer sollten sich per E-Mail zu erkennen geben. Nachdem der E-Mail-Anbieter Posteo die genannte Adresse aus dem Verkehr zog, wurde es für die Betroffenen völlig sinnlos, Lösegeld zu zahlen. Bis Mittwoch Morgen gingen nur 35 Zahlungen auf dem Bitcoin-Konto ein.

+++Bisher rund 2000 erfolgreiche Angriffe+++

Die russische IT-Sicherheitsfirma Kaspersky verzeichnete am Dienstag rund 2000 erfolgreiche Angriffe, die meisten davon in Russland und der Ukraine, aber auch in Deutschland, Polen, Italien, Großbritannien, Frankreich und den USA. Der neue Angriff breitete sich damit langsamer aus als der "WannaCry"-Trojaner, der binnen eines Tages hunderttausende Computer befiel - aber er zog mehr international agierende Unternehmen in Mitleidenschaft.

+++Große Konzerne wie Merck, SNCF und Modelez betroffen+++

Betroffen waren unter anderem auch der US-Pharmakonzern Merck, die französische Bahn SNCF, der Lebensmittel-Riese Mondelez ("Milka", "Oreo"), der russische Ölkonzern Rosneft. Strafverfolger in verschiedenen Ländern nahmen Ermittlungen gegen Unbekannt auf, da auch am Mittwoch weiter unklar war, wer hinter dem Virus steckt.

IT-Sicherheitsexperten waren sich unterdessen uneins, mit welcher Schadsoftware sie es diesmal zu tun haben. Ersten Erkenntnissen zufolge handelte es sich um eine Version der bereits seit vergangenem Jahr bekannten Erpressungs-Software "Petya".

Kaspersky kam hingegen zu dem Schluss, es sei keine "Petya"-Variante, sondern eine neue Software, die sich nur als "Petya" tarne. Der Trojaner nutzt eine modifizierte Variante des gestohlenen NSA-Tools "EternalBlue" und außerdem das Tool zum Ausnützen von Sicherheitslücken "EternalRomance". Mit der Software können Microsoft Betriebssysteme von Windows XP bis 2008 angegriffen werden. Ausgenutzt wird eine Schwachstelle beim TCP Port 445. Installieren Sie bitte umgehend das Sicherheits-Update von Microsoft MS17-010, schreibt Kaspersky in einem Blog-Eintrag.

+++Trojaner nutzt gleiche Sicherheitslücke wie WannaCry+++

Der Trojaner habe sich zumindest zum Teil über dieselbe Sicherheitslücke in älterer Windows-Software verbreitet wie auch der im Mai für eine globale Attacke genutzte Erpressungstrojaner "WannaCry", erklärten die IT-Sicherheitsfirma Symantec und das Bundesamt für Sicherheit in der Informationstechnik (BSI).

In internen Netzen nutze "Petya" zusätzlich ein gängiges Werkzeug für Administratioren zur Weiterverbreitung und könne damit auch Systeme befallen, die auf aktuellem Stand seien, warnte das BSI.

+++Ukraine stand zuerst im Fadenkreuz+++

Besonders hart traf es zunächst Unternehmen und Behörden in der Ukraine. An der Ruine des ukrainischen Katastrophen-Atomkraftwerks Tschernobyl musste die Radioaktivität nach dem Ausfall von Windows-Computern manuell gemessen werden. Die ukrainische Zentralbank warnte vor einer Attacke mit einem "unbekannten Virus", auch der Internetauftritt der Regierung war betroffen.

Die Windows-Schwachstelle wurde ursprünglich vom US-Abhördienst NSA ausgenutzt. Hacker machten sie im vergangenen Jahr öffentlich. Es gibt zwar schon seit Monaten ein Update, das sie schließt - doch das scheinen viele Firmen noch immer nicht installiert zu haben.

Mitte Mai hatte die "WannaCry"-Attacke hunderttausende Windows-Computer in mehr als 150 Ländern infiziert. Betroffen waren damals vor allem Privatpersonen - aber auch Unternehmen wie die Deutsche Bahn und Renault.

Tipps: So schützen Sie sich

- Nutzen Sie ein Sicherheitspaket aus Firewall und Anti-Viren-Schutz und halten Sie dieses immer aktuell.

- Installieren Sie alle Sicherheitsupdates des Betriebssystems und der der verwendeten Software.

- Öffnen Sie keine Dateien aus unbekannten Quellen und prüfen Sie neue Dateien immer mit einem Virenscanner.

- Erstellen Sie regelmäßig Sicherheitskopien Ihrer Daten.

- Weitere Sicherheits-Tipps finden Sie hier: "So werden Sie Spionage-Tools los"

Steigen Sie auf Windows 7 oder Windows 10 um oder nutzen Sie Linux-basierte Betriebssysteme wie Ubuntu. Diese gelten als sicher. - Antiviren-Firmen arbeiten laufend an der Aktualisierung ihrer Produkte. Aktuelle Programme mit den neuesten Updates schützen Sie vor Bedrohungen durch Trojaner und andere Schadprogramme.

- Bedenken Sie, dass Microsoft in der Regel keine Sicherheitsupdates für veraltete Systeme wie Windows XP mehr bereitstellt.