Über 12.000 PCs gesperrt Trojaner TeslaCrypt legt deutsche Behörden lahm

Beim Landschaftsverband Rheinland ging von einem Tag auf den anderen nichts mehr. Auch in Nordrhein-Westfalens Innenministerium kamen die Mitarbeiter nicht mehr an ihre Dateien. Schuld ist eine neue Version des Erpresser-Trojaners TeslaCrypt.

Seit Anfang Dezember wildert TeslaCrypt im deutschsprachigen Raum. Davor warnt das CERT-Bund und die Schweizer Melde- und Analysestelle MELANI. Der Trojaner verschlüsselt wahllos gespeicherte Dateien. Dabei beschränkt sich der Schädling nicht auf die örtliche Festplatte, sondern befällt auch über das Netzwerk verbundene Rechner. Wer wieder Zugriff auf die Dateien zurückerlangen will, soll ein Lösegeld zahlen. In einer Nachricht an ihre Opfer verlangen die Kriminellen 500 US-Dollar in Bitcoins – einer schwer nachverfolgbaren Kryptowährung.

Im Landschaftsverband Reinland (LVR) infizierte TeslaCrypt 12.000 Arbeitsplätze, wie die "Kölnische Rundschau" berichtet. Zwei Tage lang mussten IT-Experten ans Werk, bevor die Rechner wieder benutzbar waren. Es ist zweifelhaft, dass die verschlüsselten Dateien wieder befreit werden können. Denn TeslaCrypt nutzt eine sehr starke Verschlüsselung.

Trojaner-Alarm in Nordrhein-Westfalen

Die sogenannte Ransomware hat anscheinend auch das Innenministerium von Nordrhein-Westfalen befallen. Der genaue Typ der Schadsoftware sei noch nicht bekannt, teilte ein Sprecher der Behörde mit. Die Symptome sprechen jedoch für TeslaCrypt, zumindest aber für einen seiner Verwandten. Denn auch hier sperrt der Trojaner den Computer und fordert zu einer Zahlung auf, um das Problem zu beheben.

Teile der Informationstechnik in der Verwaltung mussten vorsorglich abgeschaltet werden. Sicherheitsrelevante Systeme seien aber weder bei der Polizei noch beim Verfassungsschutz betroffen gewesen, teilte der Sprecher mit. Von einem gezielten Angriff auf Daten der Landesverwaltung werde nicht ausgegangen.

Mitarbeiter tappten in E-Mail-Falle

Obwohl die Trojaner-Welle derzeit vor allem Behörden trifft, sollten auch Privatpersonen auf der Hut sein. Die aktuelle Version von TeslaCrypt verbreite sich fast ausschließlich über Mail-Anhänge, erklärt MELANI. In den Anhängen befinden sich Dateien unterschiedlichen Typs, entweder mit der Endung ".zip" oder ".js".

Im LVR wurden mehrere dieser Anhänge geöffnet. Aber "es hätte schon gereicht, wenn ein Mitarbeiter den Virus ausgelöst hätte", sagte LVR-Sprecher Till Döring der "Kölnischen Rundschau".

Internetnutzer sollten E-Mail-Anhänge von unbekannten Absendern auf keinen Fall öffnen oder herunterladen. Auch bekannte Absender können mitunter gefälscht sein. Rufen Sie den vermeintlich Bekannten im Zweifel an, um sie Echtheit der Nachricht sicherzustellen.

Gegen TeslaCrypt hilft nur ein Backup

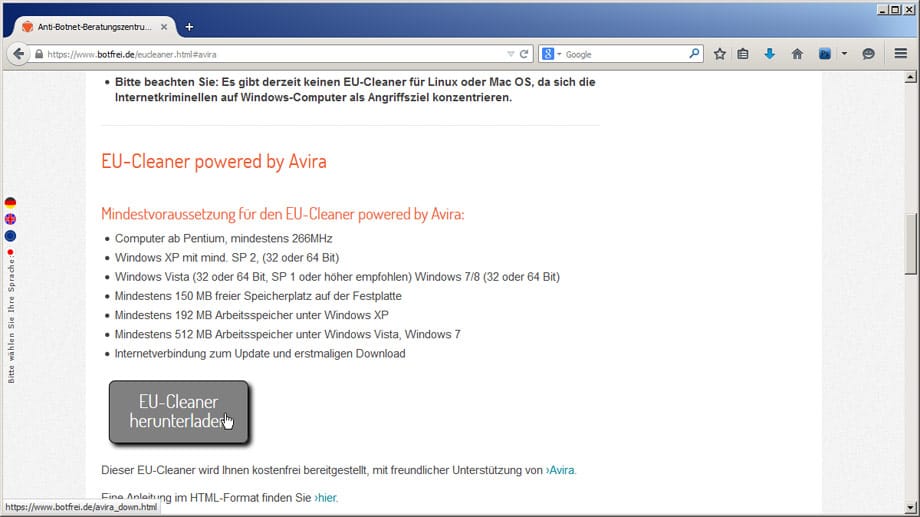

Wer bereits von TeslaCrypt oder einer ähnlichen Ransomware erpresst wird, sollte das Lösegeld nicht zahlen, rät MELANI. Denn es sei nicht garantiert, dass die Kriminellen den Rechner dann auch wieder freischalten.

Stattdessen sollten alle wichtigen Dateien und idealerweise das gesamte System regelmäßig mit einem Backup gesichert werden. Das Backup muss aber auf einem externen Datenträger angelegt werden, der nicht ständig mit dem Computer oder Heimnetzwerk verbunden ist – ansonsten verschlüsselt TeslaCrypt auch die Datensicherung. Mit dem Datei-Backup und einer Windows-Kopie lässt sich der PC neu aufsetzen.

In seinem Bericht zur "Lage der IT-Sicherheit in Deutschland 2015" (PDF) warnt das BSI vor einer früheren Version von TeslaCrypt. Die Vorversion nutzte Schwachstellen in gängiger Software aus und schlich sich über infizierte Internetseiten auf die Festplatte. Daher sind zügige Updates für Windows, Flash und andere Software ein Muss. Auch ein Virenscanner sowie eine aktivierte Firewall dürfen auf keinem PC fehlen.